This post is also available in: Português Español

Pesquisadores descobriram uma nova variação do ransomware LockBit, que automatiza a criptografia de domínios Windows. De acordo com a Bleeping Computer, ele aproveita as políticas de grupo do Active Directory.

A campanha de ransomware LockBit começou em setembro de 2019 como um esquema de RaaS (Ransomware as a Service), no qual os agentes de ameaças são encarregados de se infiltrar em redes e criptografar dispositivos. Em troca, os afiliados empregados pagam de 70% a 80% do valor total, com os 20% restantes indo para os fundadores do LockBit.

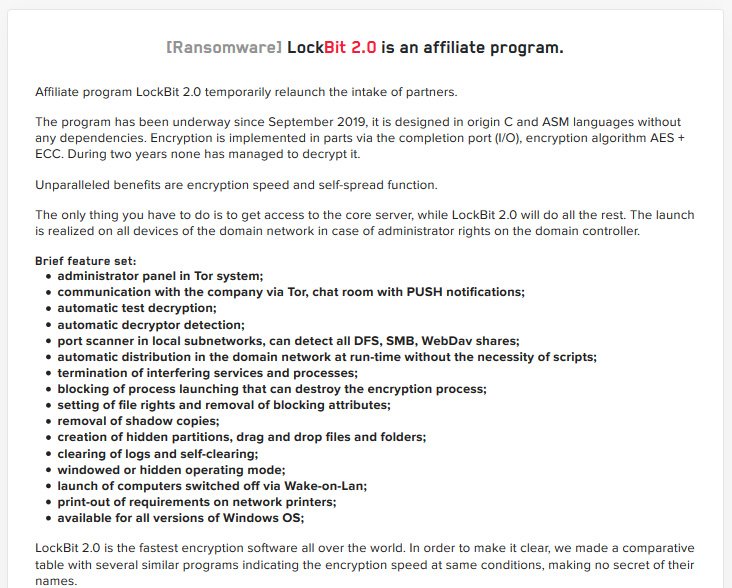

Um porta-voz do grupo promove a operação de ransomware e fornece suporte para fóruns de hackers na web. Após a proibição de tópicos de ransomware em fóruns de hackers, o LockBit começou a promover um novo RaaS em seu site de vazamento de dados, o LockBit 2.0.

Imagem/Repodrução: Bleeping Computer.

Há uma infinidade de recursos suportados pelo LockBit 2.0, muitos dos quais já foram empregados em campanhas anteriores de ransomware. Agora, ele foi promovido para um recurso especifico, pois os criadores dizem que a propagação do ransomware foi automatizada em todo o domínio do Windows, eliminando a necessidade de scripts.

Atualizações de política de grupo utilizadas para criptografar a rede

Após se infiltrar em uma rede e obter o controle de um controlador de domínio, os cibercriminosos utilizam ferramentas de terceiros para executar scripts que desabilitam o software de antivírus e, em seguida, iniciam o ransomware nas máquinas da rede.

Em amostras do ransomware LockBit 2.0 descoberto por MalwareHunterTeam e analisado pelo BleepingComputer e Vitali Kremez, os cibercriminosos automatizaram esse processo para que o ransomware se distribuísse por todo o domínio quando executado em um controlador de domínio.

Para criptografar os dados, o ransomware define novas políticas de grupo no controlador de domínio que são aplicadas pela rede. Essas políticas evitam a proteção em tempo real do Microsoft Defender, alertas, amostragem para a Microsoft e ações padrão para detectar arquivos maliciosos. Políticas de grupo adicionais são configuradas, incluindo uma que cria um processo agendado em dispositivos Windows para executar malware.

O ransomware então executa o comando para atualizar a Política de Grupo em todas as máquinas Windows. Durante esta operação, o ransomware também fará consultas LDAP para controladores de domínio ADS e usará APIs do Windows Active Directory para recuperar uma lista de máquinas dos controladores de domínio ADS.

O ransomware executável é copiado para a área de trabalho de cada dispositivo na lista, e a tarefa agendada definida pela Política de Grupo inicia o ransomware.

Como o LockBit ignora o controle de conta de usuário, o aplicativo é executado sem ser percebido em segundo plano, sem nenhum alerta externo para criptografar o dispositivo.

Embora o MountLocker empregue a pesquisa LDAP nas APIs do Windows Acitve Directory, esta é a primeira vez que um ransomware pode distribuir infecções por meio de políticas de grupo automaticamente.

Segundo Kremez, ao BleepingComputer:

“Esta é a primeira operação de ransomware a automatizar esse processo e permite que um agente de ameaça desabilite o Microsoft Defender e execute o ransomware em toda a rede com um único comando.

Foi encontrada uma nova versão do ransomware LockBit 2.0 que automatiza a interação e a criptografia subsequente de um domínio do Windows usando as políticas de grupo do Active Directory.

“O malware adicionou uma nova abordagem de interação com o diretório ativo, propagando ransomware para domínios locais, bem como política global de atualização integrada com desativação de antivírus, tornando as operações de pentester mais fáceis para novos operadores de malware”.

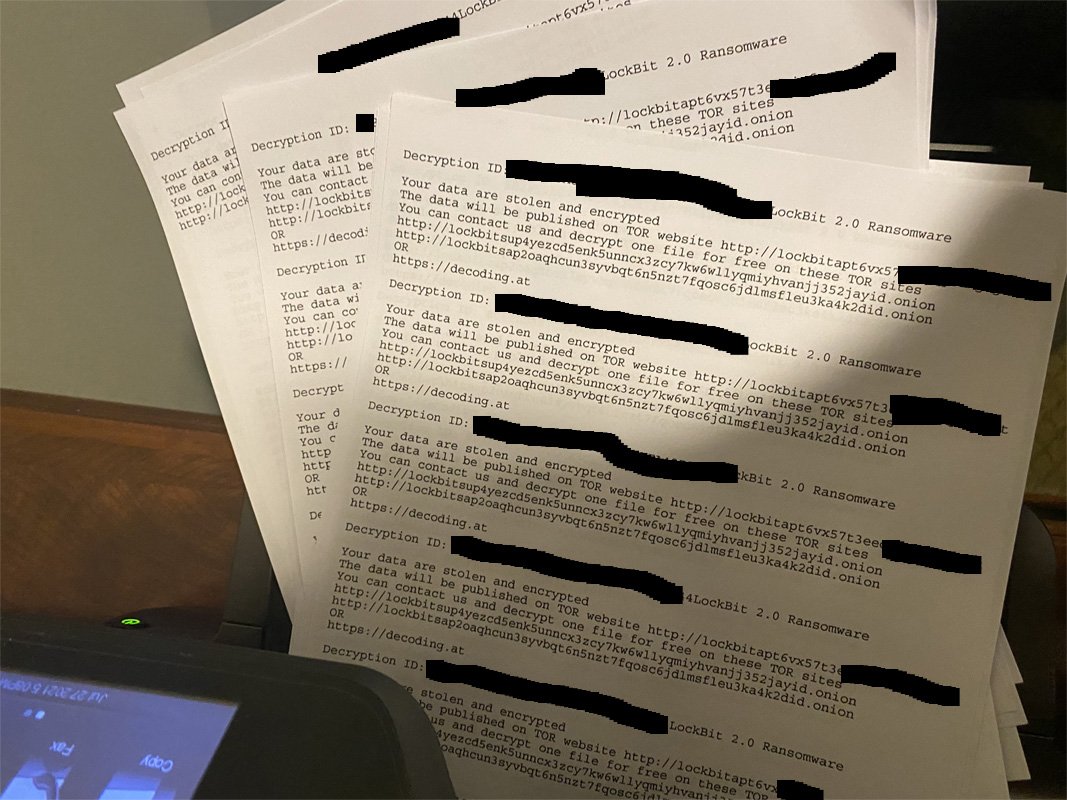

LockBit 2.0 utiliza impressoras de rede

O LockBit 2.0 também inclui um recurso usado anteriormente pela operação Egregor Ransomware, que imprime a nota de resgate em todas as impressoras da rede.

Assim que o ransomware termina de criptografar um dispositivo, ele imprime repetidamente a nota de resgate em qualquer impressora conectada na rede para chamar a atenção da vítima.

Imagem/Reprodução: BleepingComputer

Fonte: BleepingComputer.

This post is also available in: Português Español