This post is also available in: Português Español

Los investigadores han descubierto una nueva variación del ransomware LockBit que automatiza el cifrado de los dominios de Windows. Según Bleeping Computer, aprovecha las políticas de grupo de Active Directory.

La campaña de ransomware LockBit comenzó en septiembre de 2019 como un esquema RaaS (Ransomware como servicio), en el que los actores de amenazas tienen la tarea de infiltrarse en las redes y cifrar los dispositivos. A cambio, los afiliados empleados pagan del 70% al 80% del monto total, y el 20% restante se destina a los fundadores de LockBit.

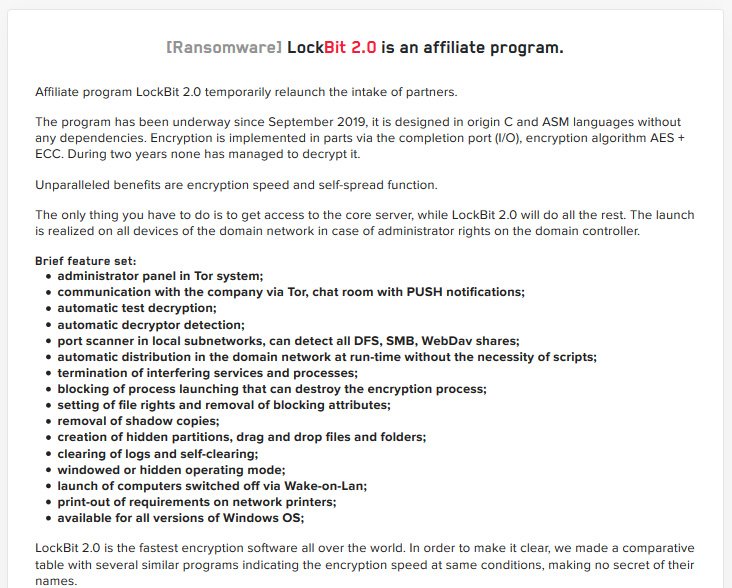

Un portavoz del grupo promueve la operación de ransomware y brinda soporte para piratear foros web. Después de prohibir los hilos de ransomware en los foros de piratas informáticos, LockBit comenzó a promocionar un nuevo RaaS en su sitio de fuga de datos, LockBit 2.0.

Imagen/Reproducción: Bleeping Computer.

Hay una gran cantidad de funciones compatibles con LockBit 2.0, muchas de las cuales se han empleado en campañas de ransomware anteriores. Ahora se ha promovido a una función específica, ya que los creadores dicen que la propagación del ransomware se ha automatizado en todo el dominio de Windows, eliminando la necesidad de scripts.

Actualizaciones de directivas de grupo utilizadas para cifrar la red

Después de infiltrarse en una red y hacerse con el control de un controlador de dominio, los ciberdelincuentes usan herramientas de terceros para ejecutar scripts que deshabilitan el software antivirus y luego lanzan ransomware en las máquinas de la red.

En muestras del ransomware LockBit 2.0 descubierto por MalwareHunterTeam y analizado por BleepingComputer y Vitali Kremez, los ciberdelincuentes automatizaron el proceso para que el ransomware se propagara por todo el dominio cuando se ejecutara en un controlador de dominio.

Para cifrar los datos, el ransomware establece nuevas políticas de grupo en el controlador de dominio que se aplican en la red. Estas políticas evitan la protección en tiempo real, las alertas, el muestreo para Microsoft y las acciones estándar de Microsoft Defender para detectar archivos malintencionados. Se configuran políticas de grupo adicionales, incluida una que crea un proceso programado en dispositivos Windows para ejecutar malware.

El ransomware luego ejecuta el comando para actualizar la Política de grupo en todas las máquinas con Windows. Durante esta operación, el ransomware también realizará consultas LDAP para los controladores de dominio ADS y utilizará las API de Windows Active Directory para recuperar una lista de máquinas de los controladores de dominio ADS.

El ejecutable del ransomware se copia en el escritorio de cada dispositivo de la lista y la tarea programada definida por la directiva de grupo inicia el ransomware.

Debido a que LockBit pasa por alto el control de la cuenta de usuario, la aplicación se ejecuta en segundo plano y pasa desapercibida sin alertas externas para cifrar el dispositivo.

Aunque MountLocker emplea la búsqueda LDAP en las API de Windows Active Directory, esta es la primera vez que el ransomware ha podido distribuir infecciones a través de la política de grupo automáticamente.

Según Kremez, a BleepingComputer:

“Esta es la primera operación de ransomware que automatiza este proceso y permite que un actor de amenazas deshabilite Microsoft Defender y ejecute ransomware en toda la red con un solo comando.

Se ha encontrado una nueva versión del ransomware LockBit 2.0 que automatiza la interacción y el posterior cifrado de un dominio de Windows utilizando políticas de grupo de Active Directory.

«El malware agregó un abordaje nuevo para interactuar con Active Directory, propagando ransomware a dominios locales, así como una política de actualización global integrada con desactivación de antivirus, lo que facilita las operaciones de pentester para los nuevos operadores de malware».

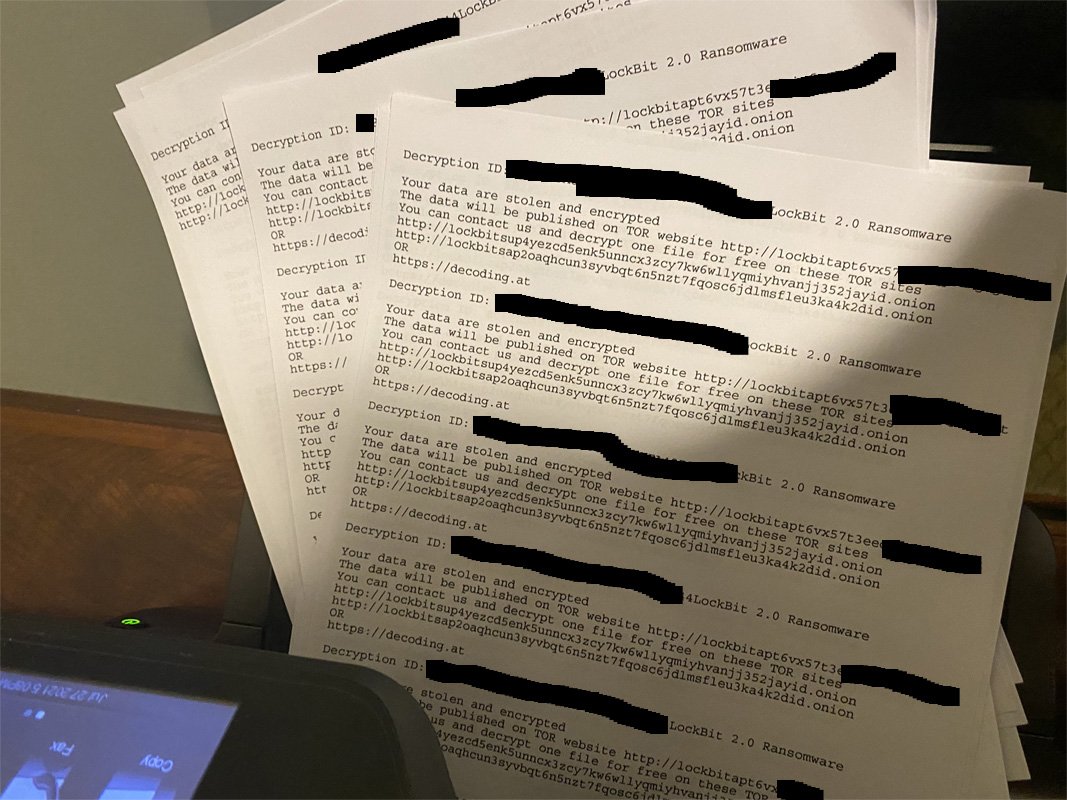

LockBit 2.0 utiliza impresoras de red

LockBit 2.0 también incluye una función utilizada anteriormente por la operación Egregor Ransomware, que imprime la nota de rescate en todas las impresoras de la red.

Una vez que el ransomware ha terminado de cifrar un dispositivo, imprime repetidamente la nota de rescate en cualquier impresora conectada a la red para llamar la atención de la víctima.

Imagen/Reproducción: BleepingComputer

Fuwnte: BleepingComputer.

This post is also available in: Português Español