This post is also available in: Português

Pesquisadores da empresa de segurança virtual Guardio Labs descobriram dezenas de malwares disfarçados de extensão para o Google Chrome e para o Microsoft Edge.

Como todas essas extensões oferecem opções de personalização de cores e chegam ao dispositivo da vítima sem nenhum código malicioso – para evitar a detecção -, os analistas chamaram a campanha de “cores inativas”.

Segundo o relatório da empresa Guardio, neste mês de outubro, 30 variantes das extensões do navegador estavam disponíveis nas lojas Chrome e Edge, acumulando mais de 1 milhão de instalações.

As extensões ofereciam mais cores e temas aos navegadores e, sem que o usuário soubesse, eram baixados scripts que tomavam controle das buscas e possibilitavam a inserção de links próprios de afiliação nos sites visitados.

30 malwares disfarçados de extensões para os navegadores. Fonte: Guardio Labs.

Muito mais do que um sequestro

Essa extensão é muito mais do que outro sequestrador de pesquisa, pois inclui módulos furtivos para atualização de código e coleta de telemetria, bem como uma estrutura de servidores coletando dados de milhões de usuários com muitos tipos de vetores de ataque de engenharia social, que podem roubar credenciais rapidamente e colocar pessoas e até mesmo grandes organizações em risco.

Como funciona a infecção?

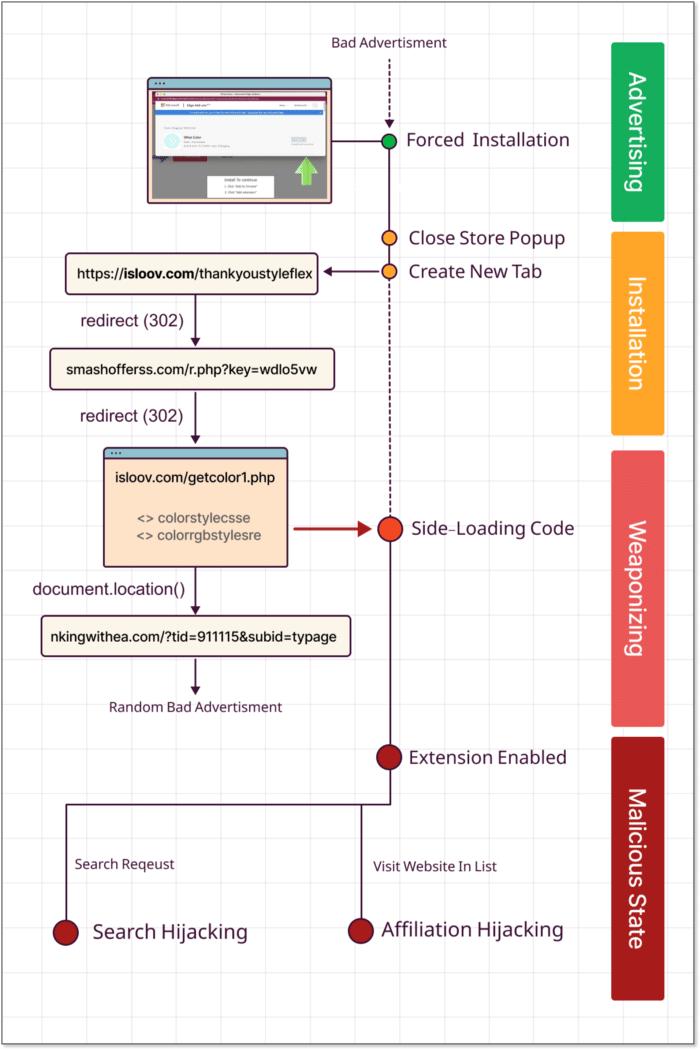

A infecção normalmente é iniciada com a apresentação de anúncios associados a vídeos ou download de materiais. Estes anúncios direcionam os usuários para uma página falsa.

Porém, ao tentar realizar o download, o usuário é induzido a instalar uma extensão para que seja possível continuar com o processo.

Assim que concorda é instalada a extensão de mudança de cor, que parece inofensiva. Após instalada a extensão, o processo de sequestro de pesquisa era iniciado, juntamente com um outro recurso que possibilita o sequestro de afiliação..

Ao longo dessa cadeia de redirecionamento, os pesquisadores se depararam com um recurso PHP retornando um HTTP 200, com conteúdo em vez do redirecionamento HTTP 302. Isso significa que o próximo redirecionamento foi forçado pelo código na própria página e outra coisa também está acontecendo lá.

Fonte: Guardio.

Segundo análise feita no código da extensão, um script malicioso cria dinamicamente elementos na página enquanto tenta ofuscar as chamadas da API JavaScript.

Ambos esses elementos HTML (colorstylecsse e colorrgbstylesre) incluem conteúdo (InnerText) que para o primeiro é uma lista separada por ‘#’ de strings e regexes e o último é uma lista separada por vírgulas de mais de 10 mil domínios.

Para finalizar, ele também atribui nova URL ao objeto de localização para que o usuário seja redirecionado para o anúncio que finaliza esse fluxo, pois era apenas mais um pop-up de anúncio.

Ao realizar o sequestro de pesquisa, a extensão redirecionará as consultas de pesquisa para retornar resultados de sites afiliados ao desenvolvedor da extensão, gerando receita com impressões de anúncios e venda de dados de pesquisa.

A campanha vai além disso, também sequestrando a navegação da vítima em uma extensa lista de 10 mil sites, redirecionando automaticamente os usuários para a mesma página, mas desta vez com links afiliados anexados à URL.

Após as tags de afiliado serem anexadas à URL, qualquer compra feita no site gerará comissão para os desenvolvedores.

Poderia ser pior

Os pesquisadores explicam que o mesmo mecanismo poderia ser usado para práticas que causam maiores danos aos usuários, apenas com a ativação de scripts adicionais.

Segundo eles, é possível redirecionar as vítimas para páginas de phishing ao invés das páginas de logins verdadeiras de redes sociais, contas em nuvem e até mesmo bancos.

O estudo comprova que é importante usuários estarem atentos a qualquer tipo de instalação de aplicativos em seus dispositivos, pois até mesmo os aparentemente mais inofensivo, podem esconder ameaças virtuais que podem comprometer dados e resultados das empresas.

Fonte: Guardio Security.

This post is also available in: Português