This post is also available in: Português Español

Já faz tempo que os ataques de phishing têm sido um problema para a segurança cibernética. Eles variam de ataques genéricos a campanhas direcionadas e, ultimamente, tem havido um aumento nos ataques onde os cibercriminosos estão desenvolvendo kits de phishing para evitar detecção.

Esses kits de phishing vêm pronto para uso, são modernos e estão sendo vendidos em fóruns clandestinos que contêm vários processos sofisticados de prevenção de detecção e filtragem de tráfego para não serem marcados como ameaças.

Sites falsos que se passam por marcas renomadas são criados usando esses kits de phishing com páginas de login realistas, logotipos de marcas e, em casos especiais, páginas da web dinâmicas.

Por conta da automação oferecida por esses kits de phishing, os cibercriminosos estão usando amplamente os mesmos, pois assim não precisam configurar centenas de sites falsos todos os dias para substituir os detectados e bloqueados no dia anterior.

Mas isso não significa que os autores desses kits não se esforcem para incorporar sistemas antidetecção que os ajudem a permanecer em funcionamento por mais tempo.

Na verdade, eles estão empregando vários mecanismos para ajudar a manter sua natureza maliciosa escondida de detectores de ameaças sofisticados.

Fugindo da detecção

Os kits de phishing contêm configurações de filtragem de visitantes para impedir que softwares de análise, convidados e bots entrem em áreas não segmentadas.

Os rastreadores de mecanismos de pesquisa também precisam ser impedidos de acessar o site, pois colocá-lo nos primeiros resultados de pesquisa aumenta o risco de exposição e leva a uma remoção imediata.

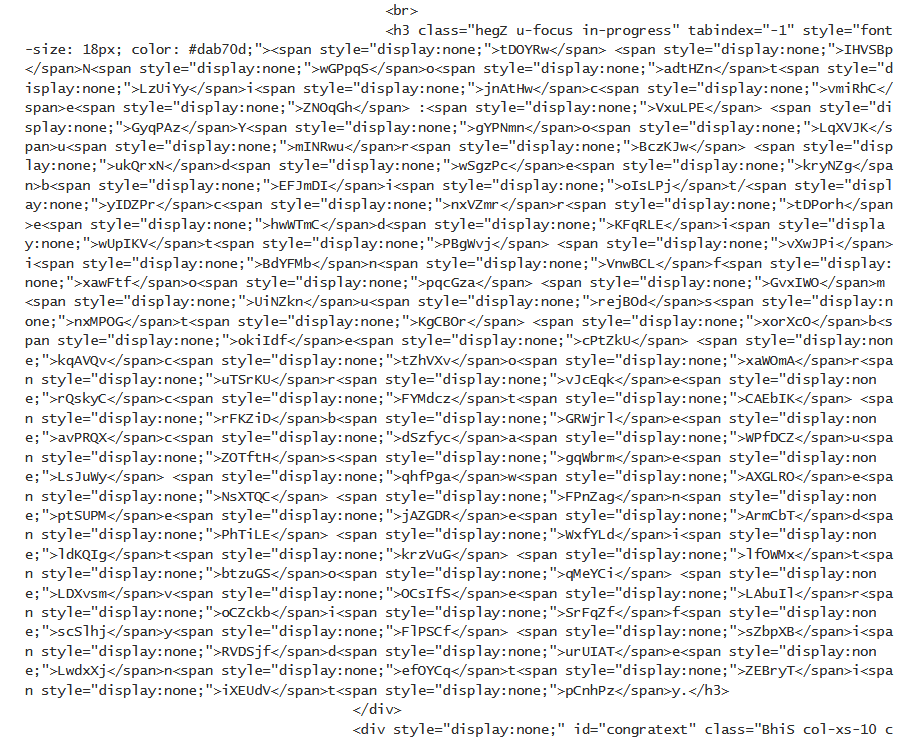

Ainda há opções de ofuscação que visam impedir a detecção de ferramentas de segurança.

Confira as técnicas de ofuscação:

- ”Caesar cipher”: envolve a substituição de caracteres de forma a misturar o conteúdo. Depois que a página for carregada, os caracteres corretos serão exibidos;

- Codificação de origem da página: codificaçãoo base64 ou AES no texto;

- Tags HTML invisíveis: adicionando tags HTML invisíveis que servem como ruído inofensivo, escondendo o código malicioso;

- String slicing: cortando strings em grupos de caracteres e referindo-se a eles por um número na tabela de códigos;

- Atributos HTML aleatórios: adicionando um grande número de valores de atributos de tags aleatórios.

Tags HTML inúteis no site phishing. Fonte: Kaspersky

Algumas estatísticas

Segundo a Kaspersky, em 2021 foram identificados 469 kits de phishing individuais que suportam pelo menos 1,2 milhão de sites de phishing.

Em outubro de 2021, o número de domínios individuais, em que o conteúdo foi retirado dos kits de phishing, era mais de 25.000.

O número de kits avançados de phishing que empregam recursos antidetecção, bloqueio geográfico e antibot está aumentando constantemente. Portanto, recomenda-se que as organizações implementem medidas de proteção contra invasão de conta e monitorem as caixas de entrada de e-mail em busca de atividades suspeitas.

Fontes: Bleeping Computer, Secure List.

This post is also available in: Português Español