This post is also available in: Português Español

Los ataques de phishing han sido un problema para la ciberseguridad desde hacec mucho tiempo. Van desde ataques genéricos hasta campañas dirigidas y, últimamente, ha habido un aumento en los ataques en los que los ciberdelincuentes están desarrollando kits de phishing para evitar ser detectados.

Estos kits de phishing vienen listos para ser usados, son modernos y se venden en foros clandestinos. Contienen una serie de procesos sofisticados de prevención y filtrado de detección de tráfico para evitar ser calificados como amenazas.

Se crean sitios web falsos que se hacen pasar por marcas reconocidas utilizando estos kits de phishing con páginas de inicio de sesión realistas, logotipos de marcas y, en casos especiales, páginas web dinámicas.

Debido a la automatización que ofrecen estos kits de phishing, los ciberdelincuentes los utilizan ampliamente, ya que no tienen que configurar cientos de sitios web falsos todos los días para reemplazar los detectados y bloqueados el día anterior.

Pero eso no significa que los autores de estos kits no se esfuercen por incorporar sistemas anti-detección que los ayuden a permanecer en funcionamiento por más tiempo.

De hecho, están empleando varios mecanismos para ayudar a mantener su naturaleza maliciosa oculta de los detectores de amenazas sofisticados.

Evadiendo la detección

Los kits de phishing contienen configuraciones de filtrado de visitantes para evitar que el software de análisis, los invitados y los bots ingresen a áreas no seleccionadas.

Los rastreadores de los motores de búsqueda también deben bloquearse para que no accedan al sitio, ya que colocarlo en los primeros resultados de búsqueda aumenta el riesgo de exposición y conduce a una eliminación inmediata.

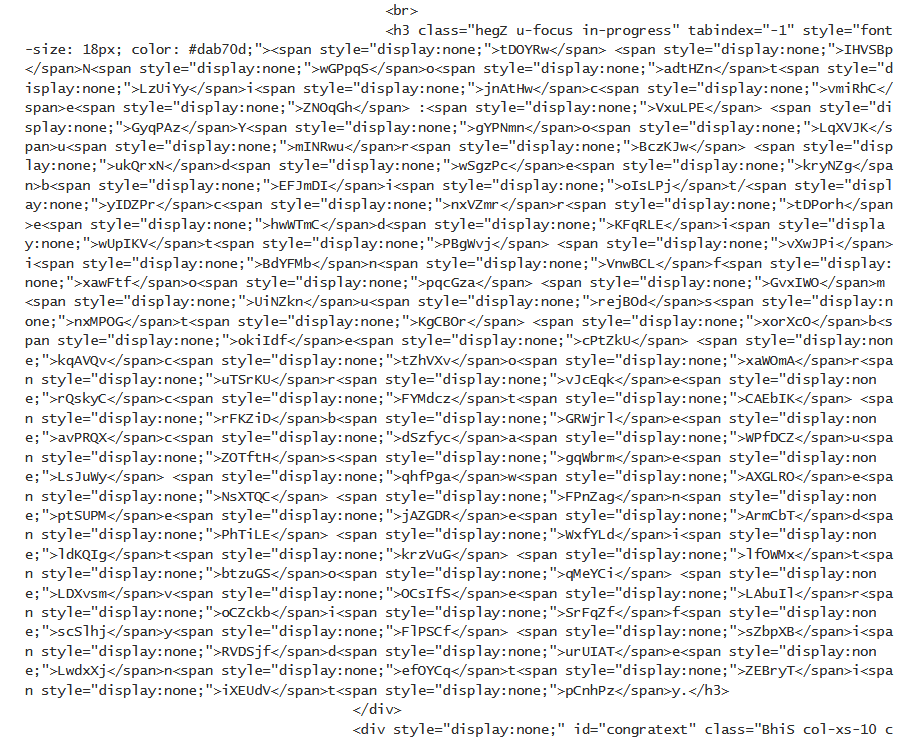

Además, hay opciones de ofuscación que tienen como objetivo evitar la detección de herramientas de seguridad.

Echa un vistazo a las técnicas de ofuscación:

- ”Caesar cipher”: Consiste en reemplazar caracteres para mezclar el contenido. Después de que se cargue la página, se mostrarán los caracteres correctos;

- Codificación de la fuente de la página: codificación base64 o AES en el texto;

- Etiquetas HTML invisibles: agregar etiquetas HTML invisibles que sirven como ruido inofensivo, ocultando código malicioso;

- String slicing: división de strings en grupos de caracteres y referencia a ellos mediante un número en la tabla de códigos;

- Atributos HTML aleatorios: agregar una gran cantidad de valores de atributo de etiqueta aleatorios.

Tags HTML inútiles en el sitio de phishing. Fuente: Kaspersky

Algunas estadísticas

Según Kaspersky, en 2021 se identificaron 469 kits de phishing individuales que admiten al menos 1,2 millones de sitios de phishing.

En octubre de 2021, la cantidad de dominios individuales donde el contenido se extrajo de los kits de phishing superaban los 25,000.

La cantidad de kits de phishing avanzados que emplean capacidades de antidetección, bloqueo geográfico y antibots aumenta constantemente. Por lo tanto, se recomienda que las organizaciones implementen medidas de protección contra intrusiones en las cuentas y controlen las bandejas de entrada de correo electrónico en busca de actividades sospechosas.

Fontes: Bleeping Computer, Secure List.

This post is also available in: Português Español