This post is also available in: Português

A maior produtora e processadora de carnes do mundo, JBS, assumiu o pagamento de U$ 11 milhões (R$ 55 milhões) em resposta ao ataque de ransomware, no final do mês de maio, que comprometeu diversas unidades da empresa ao redor do mundo.

Apesar de as autoridades terem recomendado que a empresa não negociasse com os cibercriminosos, a JBS resolveu seguir a Colonial Pipeline e pagou pelo resgate dos dados criptografados.

O CEO da JBS dos Estados Unidos, André Nogueira, explicou que essa não foi uma decisão fácil de ser tomada. Em um comunicado à imprensa, publicado na última quarta-feira, 09, Nogueira disse:

“Sentimos que essa decisão deveria ser tomada para evitar qualquer risco potencial para nossos clientes”.

No comunicado, não foi informado qual grupo de cibercriminosos desenvolveu o ransomware e nem se o resgate foi pago em bitcoins ou alguma outra criptomoeda. A empresa apenas informou que o FBI está investigando o caso, e que o responsável pelo ataque é um grupo especializado e muito sofisticado.

REvil Ransomware

Segundo o BleepingComputer, o resgate de U$ 11 milhões foi pago na terça-feira, 01, em Bitcoins.

O pedido inicial de resgate era de U$ 22 milhões, mas, após negociações, a JBS e o REvil concordaram com o pagamento de U$ 11 milhões.

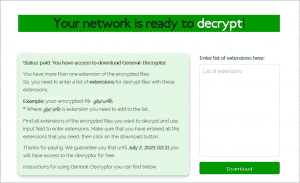

Durante a negociação, um representante do grupo REvil disse:

“Queremos informar que a rede local da sua empresa foi hackeada e criptografada. Temos todos os dados da sua rede local. O preço para desbloquear é de US$ 22.500.000.

Até agora estamos mantendo isso em segredo, mas se vocês não nos responderem dentro de 3 dias, postaremos em nosso site de notícias. Pense no prejuízo financeiro para o preço de suas ações com esta publicação”.

Imagem: BleepingComputer.

A JBS solicitou uma confirmação, como prova de que os cibercriminosos haviam mesmo roubado os dados da empresa, antes de realizar o pagamento. Porém, segundo o BleepingComputer, essa prova não foi enviada. Mesmo assim, a JBS realizou o pagamento.

Fontes: BleepingComputer, JBS.

This post is also available in: Português