This post is also available in: Português

A descoberta da CVE-2024-3094, com uma pontuação CVSS de 10, lançou uma sombra significativa sobre a segurança da cadeia de suprimentos de software de código aberto. Esta vulnerabilidade, encontrada na biblioteca XZ Utils, revela uma sofisticação preocupante no ataque à integridade do código fonte, um pilar essencial para a confiança na infraestrutura de software.

O código malicioso, introduzido por um desenvolvedor, anteriormente confiável, demonstra a vulnerabilidade das comunidades de código aberto à manipulação intencional, para comprometer estruturas. Ao tentar enfraquecer a autenticação de sessões SSH via SSHD, o backdoor compromete a segurança dos sistemas afetados, abrindo caminho para acessos não autorizados.

Características da CVE

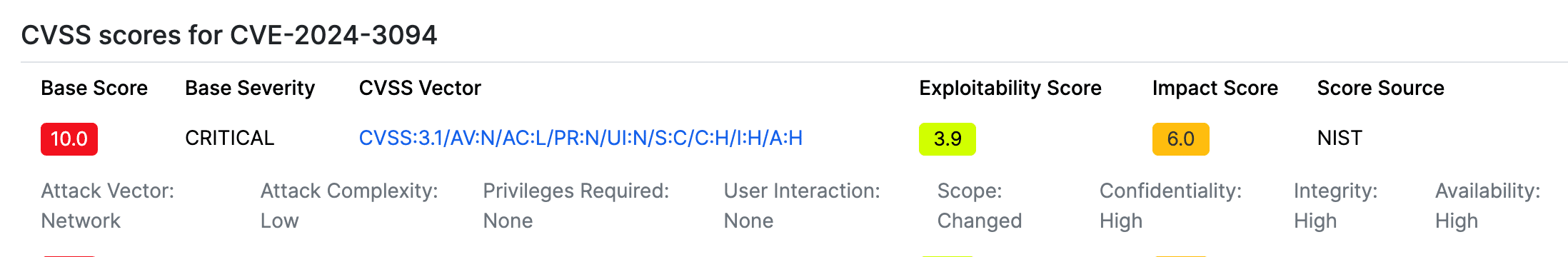

A CVE-2024-3094 possui score base de 10.0, ou seja, pontuação máxima para uma CVE. A vulnerabilidade também apresenta score de explorabilidade de 3.9, ou seja, em tese, classificada como uma vulnerabilidade de fácil exploração e com pontuação de impacto de 6.0.

Apesar de ser uma vulnerabilidade com score de explorabilidade baixo, o contexto para que haja a exploração envolve uma série de aspectos que precisam estar combinados, para que a exploração seja efetivada.

De acordo com a fonte CVEdetails, a probabilidade de atividade de exploração nos próximos 30 dias é considerada baixa.

Fonte: cvedetails.com

A descoberta da CVE-2024-3094

Recentemente, Andres Freund, um desenvolvedor e engenheiro que contribui em projetos como o do PostgreSQL da Microsoft, estava lidando com problemas de desempenho em um sistema Debian relacionado ao SSH, o protocolo mais utilizado para acesso remoto a dispositivos via Internet.

Ao mitigar o problema que enfrentava, Freund, identificou que os mesmos eram causados por atualizações realizadas no XZ Utils e que alguém, intencionalmente, inseriu um backdoor na biblioteca de compactação.

Direcionando SSH através de um Backdoor de biblioteca de compactação

Na semana passada, a Red Hat emitiu um aviso sobre a presença potencial de um backdoor malicioso na biblioteca de software de compactação de dados XZ, que pode afetar instâncias do Fedora Linux 40 e da distribuição de desenvolvedores Fedora Rawhide. A CISA (Agência de Segurança Cibernética e de Infraestrutura Americana), também emitiu alerta para a mesma CVE.

O software de compressão, conhecido como XZ Utils (que inclui a biblioteca liblzma), introduziu o código malicioso nas versões 5.6.0 e 5.6.1. Embora o OpenSSH, em si, não utilize diretamente o liblzma, muitas distribuições Linux aplicam patches ao OpenSSH para permitir o suporte para notificações do systemd por meio do libsystemd, que por sua vez depende da biblioteca de compactação. Essa interconexão cria um caminho para a exploração do backdoor.

Sob condições específicas, um cibercriminoso poderia explorar esta vulnerabilidade para acessar remotamente sistemas comprometidos que executam o servidor OpenSSH, contornando os protocolos de autenticação típicos.

Red Hat e Debian reconheceram que as versões beta lançadas recentemente utilizaram pelo menos uma das versões comprometidas – especificamente, nos testes do Fedora Rawhide e do Debian, instável, e distribuições experimentais.

Além disso, uma versão estável do Arch Linux é afetada, embora esta distribuição não seja comumente empregada em sistemas de produção.

Os desafios de segurança em projetos de código aberto

O surgimento desse backdoor na biblioteca XZ Utils fortalece uma narrativa sobre manipulação e exploração dentro do ecossistema de código aberto. A história que se desenrola ao longo dos anos, envolvendo alguns atores e projetos de código aberto, destaca os desafios e as complexidades enfrentadas pela comunidade de segurança digital.

O ajuste, em tese inofensivo, na libarchive, substituindo uma função reconhecida por uma variante menos segura, passou despercebido na época, demonstrando como até mesmo pequenas alterações podem ter consequências significativas a longo prazo.

A aparente legitimidade das atualizações, combinada com a pressão para sua adoção por distribuidores importantes, destaca a eficácia das táticas empregadas para disseminar o código malicioso.

Esse é um lembrete da importância de uma vigilância constante e de uma análise cuidadosa das motivações por trás das sugestões e pressões na comunidade de código aberto.

Um alerta para a necessidade de vigilância contínua

A resposta à CVE-2024-3094 destaca a importância da colaboração entre comunidades de segurança e fornecedores de soluções.

No entanto, a natureza evolutiva e complexa das ameaças à segurança digital ressalta a necessidade contínua de vigilância e adaptação. À medida que a comunidade de segurança responde a CVEs como esta, é fundamental que os desenvolvedores e usuários adotem uma postura proativa, avaliando cuidadosamente o uso de bibliotecas comprometidas, buscando atualizações e recomendações dos fornecedores e implementando medidas de mitigação conforme necessário.

A CVE-2024-3094 serve como um lembrete contundente da fragilidade da cadeia de suprimentos de software e da necessidade de um compromisso contínuo com a segurança cibernética em todas as frentes. Em um cenário onde a confiança é fundamental, a vigilância constante e a colaboração são essenciais para fortalecer as defesas contra ameaças cada vez mais sofisticadas.

This post is also available in: Português