This post is also available in: Português Español

A vulnerabilidade CVE-2024-28986 é uma falha crítica que afeta o SolarWinds Web Help Desk (WHD). Classificada com uma pontuação CVSS de 9.8, essa vulnerabilidade permite a execução remota de código (RCE) devido a uma falha de desserialização Java.

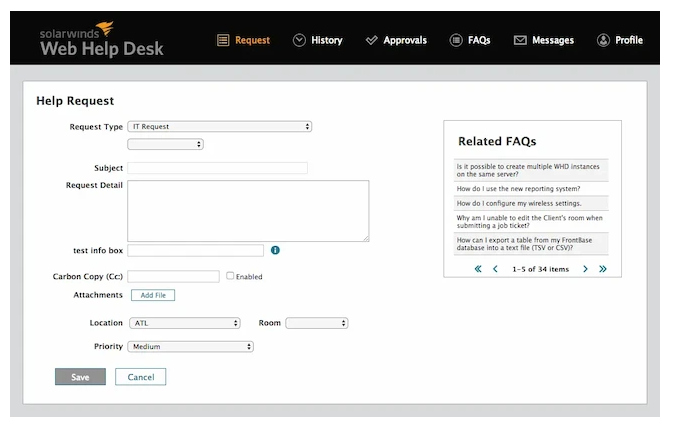

Fonte: SolarWinds

Embora tenha sido relatada como uma vulnerabilidade que não necessita de autenticação, a SolarWinds, afirma que em seus testes, não foi possível reproduzir um ataque bem-sucedido, com um usuário sem a devida autenticação.

A orientação da empresa é que todos os usuários do Web Help Desk apliquem o patch, que já está disponível.

Como funciona a CVE-2024-28986?

A CVE-2024-28986 está relacionada à desserialização de dados não confiáveis dentro do SolarWinds WHD. A desserialização é o processo de conversão de um fluxo de dados serializados de volta para um objeto em sua forma original. No entanto, quando essa operação é realizada em dados não confiáveis ou manipulados por um atacante, o sistema pode ser induzido a executar código arbitrário.

No caso específico da CVE-2024-28986, o SolarWinds WHD não valida adequadamente os dados antes de desserializá-los. Isso permite que um atacante remoto envie dados manipulados para o sistema, desencadeando a execução de código malicioso. Esse tipo de vulnerabilidade é especialmente perigoso, pois a execução de código arbitrário pode permitir que o invasor tome controle total do sistema afetado, possibilitando desde roubo de dados até a propagação de malware.

Gravidade e impacto

Com uma pontuação CVSS de 9.8, a CVE-2024-28986 é considerada uma das vulnerabilidades mais críticas no cenário atual. Essa classificação reflete o alto potencial de exploração e o impacto severo que ela pode ter sobre as organizações. Como esse software é amplamente utilizado por equipes de TI para gerenciar tickets de suporte, uma exploração bem-sucedida pode comprometer informações críticas de TI e causar um efeito cascata em toda a organização.

A gravidade dessa vulnerabilidade é amplificada pelo fato de que muitos sistemas que utilizam o SolarWinds WHD podem estar expostos à internet, aumentando o risco de ataques em larga escala. A acessibilidade remota do SolarWinds WHD potencializa as chances de exploração, especialmente se a vulnerabilidade não for corrigida rapidamente.

Exploração e mitigação

Já foi identificada exploração ativa desta vulnerabilidade, o que torna a aplicação imediata de correções uma prioridade para todas as organizações que utilizam o SolarWinds WHD. O fornecedor já disponibilizou um hotfix (WHD 12.8.3 Hotfix 1) para corrigir a falha. A instalação dessa atualização é fundamental para mitigar o risco de ataques.

Além disso, é recomendável que as organizações revisem suas práticas de segurança em torno de aplicativos que utilizam desserialização Java. Isso inclui garantir que todos os dados recebidos por esses aplicativos sejam devidamente validados e monitorados. Implementar camadas adicionais de segurança, como firewalls e sistemas de detecção de intrusões, também pode ajudar a detectar e bloquear tentativas de exploração dessa falha.