This post is also available in: Português Español

Pesquisadores de segurança cibernética observaram inúmeras campanhas de malware em andamento visando usuários da Internet que buscam softwares piratas. Os cibercriminosos estão usando vários softwares que não são autênticos para atrair suas vítimas em potencial.

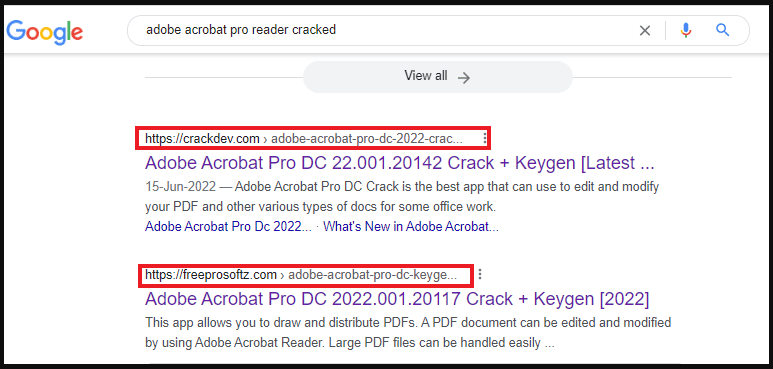

As campanhas estão usando SEO e publicidade maliciosa para promover sites de sharewares maliciosos nos resultados da pesquisa dos buscadores (como o Google), anunciando software falso ou pirata, juntamente com geradores de serial keys e cracks.

Segundo o relatório do Zscaler, os softwares usados para atrair as vítimas incluem:

- Adobe Acrobat Pro;

- Wondershare Dr.Fone;

- 3DVista Virtual Tour Pro;

- 7-Data Recovery Suite;

- 3DMark;

- MAGIX Sound Force Pro;

Fonte: Zscaler.

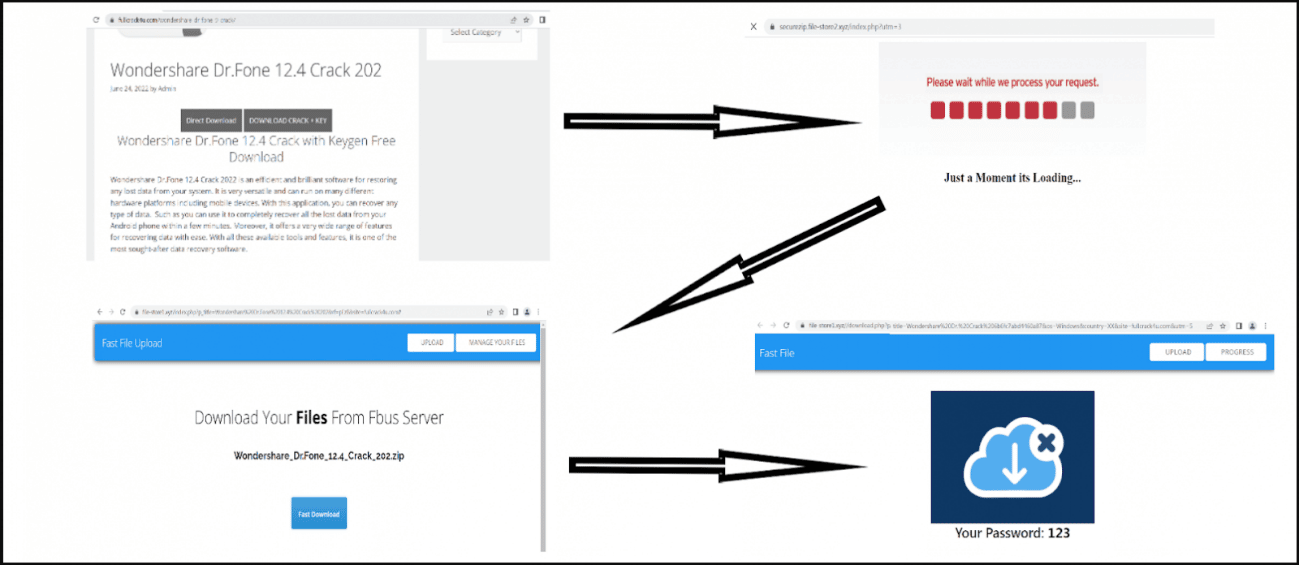

Na maioria dos casos, os arquivos .exe fingem ser instaladores de software hospedados em serviços de hospedagem de arquivos. Clicar neles leva o usuário a baixar arquivos maliciosos.

Fonte: Zscaler.

O padrão de distribuição de malware observado não é consistente. No entanto, sites confiáveis, como Mediafire e Discord, são usados para hospedar malware em várias campanhas.

Alguns dos sites de shareware falsos mencionados na seção IoC do relatório da Zscaler:

- xproductkey[.]com;

- allcracks[.]org;

- prolicensekeys[.];

- deepprostore[.]com;

- steamunlocked[.]one;

- getmacos[.]org;

Processo de infecção

Os sites de redirecionamento que entregam arquivos maliciosos têm menos nomes extravagantes e são hospedados em domínios .xyz e .cfd.

Os arquivos baixados são arquivos ZIP de 1,3 MB com senha para evitar varreduras de antivírus e um arquivo TXT com senha.

O tamanho do ZIP descompactado era de 600 MB, usando o preenchimento de bytes como uma prática anti análise seguida por vários autores de malware.

O executável é um carregador de malware que obtém um comando codificado do PowerShell que executa um Windows cmd.[.]exe após um tempo limite de 10 segundos para evitar a análise do sandbox.

O processo cmd[.]exe baixa um arquivo JPG, que é um arquivo DLL cujo conteúdo é organizado ao contrário.

O carregador reorganiza o conteúdo na ordem correta, obtém a DLL final e a carga útil do RedLine Stealer.

O RedLine Stealer é um poderoso malware de roubo de informações que pode desviar senhas armazenadas em navegadores da Web, dados de cartão de crédito, favoritos, cookies, arquivos e carteiras de criptomoedas, credenciais de VPN, detalhes do computador e muito mais.

Em alguns casos, a Zscaler notou que os cibercriminosos descartam cópias do malware “RecordBreaker”, embalado com a ferramenta Themida para evitar ofuscação e detecção.

As informações direcionadas por esse RecordBreaker são igualmente extensas, portanto, a carga útil final não faz muita diferença para as vítimas.

Mantenha-se seguro

As campanhas maliciosas continuam evoluindo e já atingiram vários usuários online. Para se manter seguro, evite baixar software pirata, cracks, ativadores de produtos e geradores de serial key.

Mesmo que os sites que fazem essas falsas promessas apareçam no topo dos resultados de pesquisa, isso não os tornam legítimos ou confiáveis.

Fonte: Zscaler.

This post is also available in: Português Español