This post is also available in: Português Español

Recentemente, pesquisadores da Microsoft descobriram uma vulnerabilidade que afeta o VMware ESXi, um hypervisor utilizado para virtualização de servidores. Esta falha, chamada de CVE-2024-37085, permite que atacantes obtenham privilégios administrativos completos no sistema, explorando uma falha na integração com o Active Directory. A exploração dessa vulnerabilidade pode ter consequências severas, incluindo o comprometimento total do ambiente virtualizado.

Como funciona a CVE-2024-37085?

A vulnerabilidade CVE-2024-37085 explora a integração do VMware ESXi com o Active Directory. Atacantes comprometem inicialmente credenciais de administrador de domínio e, em seguida, criam ou renomeiam um grupo no Active Directory para “ESX Admins”. Quando o ESXi detecta este grupo, ele automaticamente concede privilégios administrativos aos membros, sem verificar a autenticidade do grupo ou seu SID. Essa falha permite que atacantes obtenham controle total sobre o hypervisor, facilitando a implantação de ransomware e outros tipos de ataques.

Pontuação CVSS e gravidade

Com uma pontuação CVSS de 7.2, a CVE-2024-37085 é classificada como uma vulnerabilidade de gravidade alta. Essa pontuação reflete o potencial de impacto significativo e a facilidade de exploração desta falha. A obtenção de privilégios administrativos permite aos atacantes realizar diversas ações maliciosas, como a instalação de ransomware e a exfiltração de dados.

Em um ataque de ransomware, ter permissão administrativa completa em um hypervisor ESXi pode significar que o cibercriminoso pode criptografar o sistema de arquivos, o que pode afetar a capacidade dos servidores hospedados de executar e funcionar. Também permite que o atacante acesse VMs hospedadas e possivelmente exfiltre dados ou mova-se lateralmente dentro da rede.

CVE-2024-37085 sendo ativamente explorada

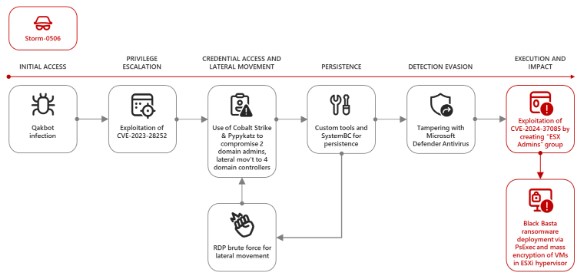

Diversos grupos de ransomware, incluindo Storm-0506, têm explorado ativamente essa vulnerabilidade. Os operadores de ransomware têm usado versões Linux personalizadas do Akira, Black Basta, Babuk, Lockbit e outros criptografadores para criptografar máquinas virtuais VMware ESXi.

Fonte: Microsoft

A exploração começa com o comprometimento das credenciais de administradores de domínio, seguido pela criação ou renomeação do grupo “ESX Admins”. Uma vez obtido o acesso administrativo, os atacantes podem criptografar várias máquinas virtuais simultaneamente, interrompendo operações empresariais e demandando resgates elevados.

Necessidade de correção

A VMware lançou atualizações de segurança para corrigir essa vulnerabilidade. As correções estão disponíveis no ESXi 8.0 Update 3 e no VMware Cloud Foundation 5.2. Para versões anteriores do ESXi, como a 7.0, foram disponibilizadas soluções alternativas que devem ser aplicadas imediatamente. É fundamental que os administradores de sistemas atualizem seus ambientes o mais rápido possível para evitar exploração.

Além da aplicação das atualizações fornecidas pela VMware, os administradores devem:

Monitorar o Active Directory: Verificar regularmente a criação e modificação do grupo “ESX Admins”;

Reforçar a segurança do AD: Implementar políticas de senha robustas e autenticação multifator (MFA) para contas de administradores de domínio;

Revisar Logs de segurança: Analisar logs de eventos para detectar atividades suspeitas relacionadas ao grupo “ESX Admins”;

Treinamento e conscientização: Treinar a equipe de TI sobre as melhores práticas de segurança e a importância da aplicação de patches.

A rápida aplicação de patches e a implementação de medidas de mitigação são essenciais para proteger infraestruturas contra ataques que exploram essa vulnerabilidade. A colaboração entre equipes de segurança e administradores de sistemas é crucial para garantir a resiliência contra ameaças emergentes.