This post is also available in: Português Español

Los investigadores de ciberseguridad han observado numerosas campañas de malware en curso dirigidas a usuarios de Internet que buscan software pirateado. Los ciberdelincuentes utilizan varios programas que no son auténticos para atraer a sus posibles víctimas.

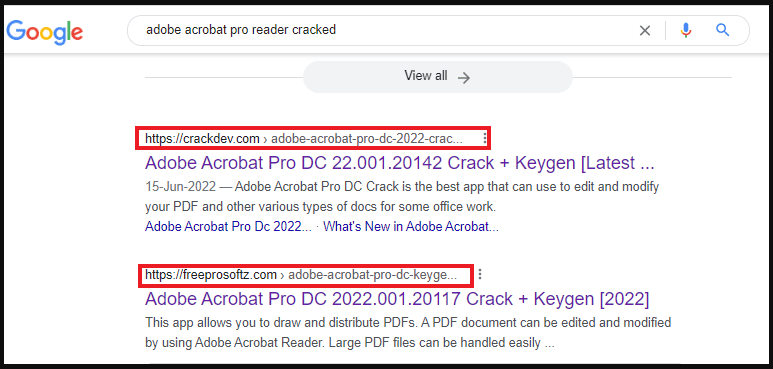

Las campañas utilizan SEO y publicidad maliciosa para promocionar sitios de shareware maliciosos en los resultados de los motores de búsqueda (como Google) mediante la publicidad de software falso o pirateado junto con generadores de serial keys y cracks.

Según el informe de Zscaler, el software utilizado para atraer a las víctimas incluye:

- Adobe Acrobat Pro;

- Wondershare Dr.Fone;

- 3DVista Virtual Tour Pro;

- 7-Data Recovery Suite;

- 3DMark;

- MAGIX Sound Force Pro;

Fuente: Zscaler.

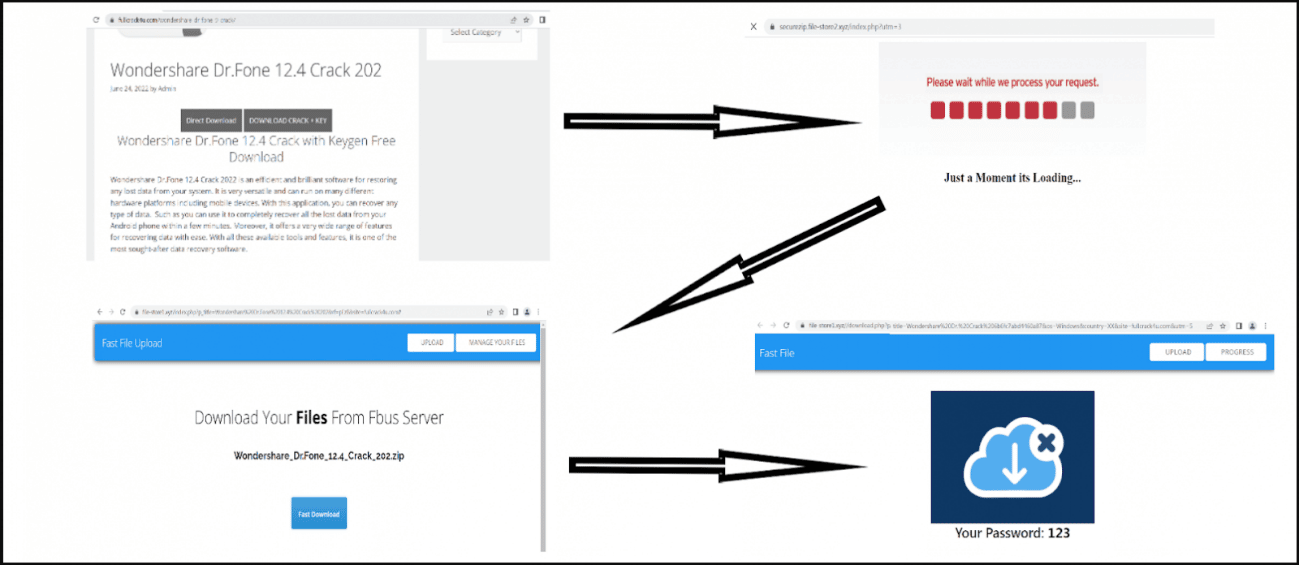

En la mayoría de los casos, los archivos .exe pretenden ser instaladores de software alojados en servicios de alojamiento de archivos. Al hacer clic en ellos, el usuario puede descargar archivos maliciosos.

Fuente: Zscaler.

El patrón de distribución de malware observado no es consistente. Sin embargo, los sitios web confiables como Mediafire y Discord se utilizan para alojar malware en varias campañas.

Algunos de los sitios de shareware falsos mencionados en la sección IoC del informe Zscaler:

- xproductkey[.]com;

- allcracks[.]org;

- prolicensekeys[.];

- deepprostore[.]com;

- steamunlocked[.]one;

- getmacos[.]org;

Proceso de infección

Los sitios web de redirección que entregan archivos maliciosos tienen menos nombres sofisticados y están alojados en dominios .xyz y .cfd.

Los archivos descargados son archivos ZIP de 1,3 MB con contraseña para evitar análisis antivirus y un archivo TXT con contraseña.

El tamaño del ZIP sin comprimir era de 600 MB, utilizando el relleno de bytes como una práctica antianálisis seguida por varios autores de malware.

El ejecutable es un cargador de malware que obtiene un comando codificado de PowerShell que ejecuta un cmd.[.]exe de Windows después de un tiempo de espera de 10 segundos para evitar el análisis de sandbox.

El proceso cmd[.]exe descarga un archivo JPG, que es un archivo DLL cuyo contenido está organizado al revés.

El cargador reorganiza el contenido en el orden correcto, obtiene la DLL final y la carga útil de RedLine Stealer.

RedLine Stealer es un poderoso malware para robar información que puede eludir contraseñas almacenadas en navegadores web, datos de tarjetas de crédito, marcadores, cookies, archivos y billeteras de criptomonedas, credenciales de VPN, detalles de computadoras y más.

En algunos casos, Zscaler ha notado que los ciberdelincuentes sueltan copias del malware «RecordBreaker», empaquetado con la herramienta Themida para evitar la ofuscación y la detección.

La información a la que apunta este RecordBreaker es igual de extensa, por lo que la carga útil final no hace mucha diferencia para las víctimas.

Mantengase a salvo

Las campañas maliciosas continúan evolucionando y ya han llegado a muchos usuarios en línea. Para mantenerse seguro, evite descargar software pirateado, cracks, activadores de productos y generadores de claves de serie.

Aunque los sitios web que hacen estas falsas promesas aparecen en la parte superior de los resultados de búsqueda, eso no los hace legítimos o confiables.

Fuente: Zscaler.

This post is also available in: Português Español