This post is also available in: Português Español

Expertos en ciberseguridad han detectado más de 80 aplicaciones falsas en las tiendas oficiales de Android e iOS. Según un informe publicado el 23 de septiembre, estas aplicaciones estaban involucradas en fraude publicitario. El adware se instaló 13 millones de veces en ambos sistemas operativos.

Según el equipo de investigación de Satori Threat Intelligence de HUMAN, los programas en cuestión se hicieron pasar por aplicaciones legítimas, pero actuaron mostrando un aluvión de anuncios en los teléfonos celulares de las víctimas. También podían realizar la visualización de publicidad de forma oculta, generando visitas a páginas fraudulentas.

Si bien este tipo de aplicaciones no se consideran una amenaza grave, sus operadores pueden utilizarlas para actividades más peligrosas.

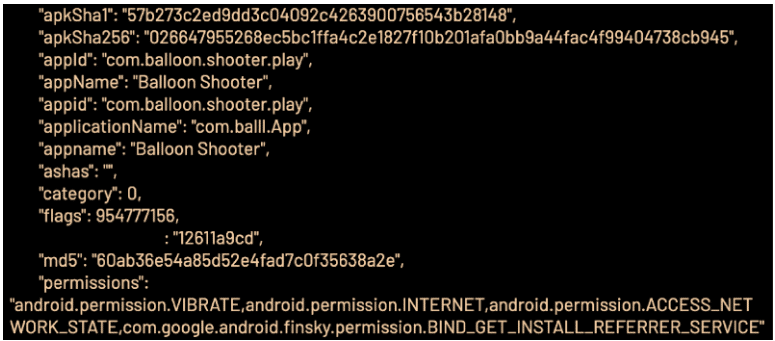

Las aplicaciones falsas, que usaban un ID de paquete que no coincidía con el nombre de la publicación, engañaban a los anunciantes al generar ingresos a partir de clics e impresiones que aparentemente procedían de una categoría de software más lucrativa. Con capas adicionales de ofuscación de código, eran difíciles de detectar.

Los investigadores de HUMAN creen que estos programas publicitarios son parte de una campaña de fraude publicitario titulada «scylla». Sería la tercera oleada de una acción iniciada en 2019, bautizada como “Poseidón”, que tuvo una segunda etapa, denominada “Caribdis”, organizada en 2020.

Aplicaciones eliminadas de las tiendas

La mayoría de las aplicaciones de anuncios falsos se encontraron en Play Store, según el informe. Había más de 75 programas publicitarios disponibles en la tienda de Android, disfrazados de software legítimo con nombres como Dinosaur Legend, Super Hero – Save the world!, Find 5 Differences, entre docenas de otros títulos.

Los expertos dicen que en iOS había más de 10 aplicaciones no autorizadas involucradas en la campaña maliciosa. Entre los títulos se encontraban Run Bridge, Racing Legend 3D, Fire-Wall y Shinning Gun.

Detalles del malware

Los investigadores de HUMAN descubrieron que 29 de las aplicaciones de Scylla imitaban hasta 6000 aplicaciones basadas en CTV y cambiaban regularmente de ID para evitar la detección de fraudes.

Fonte: HUMAN

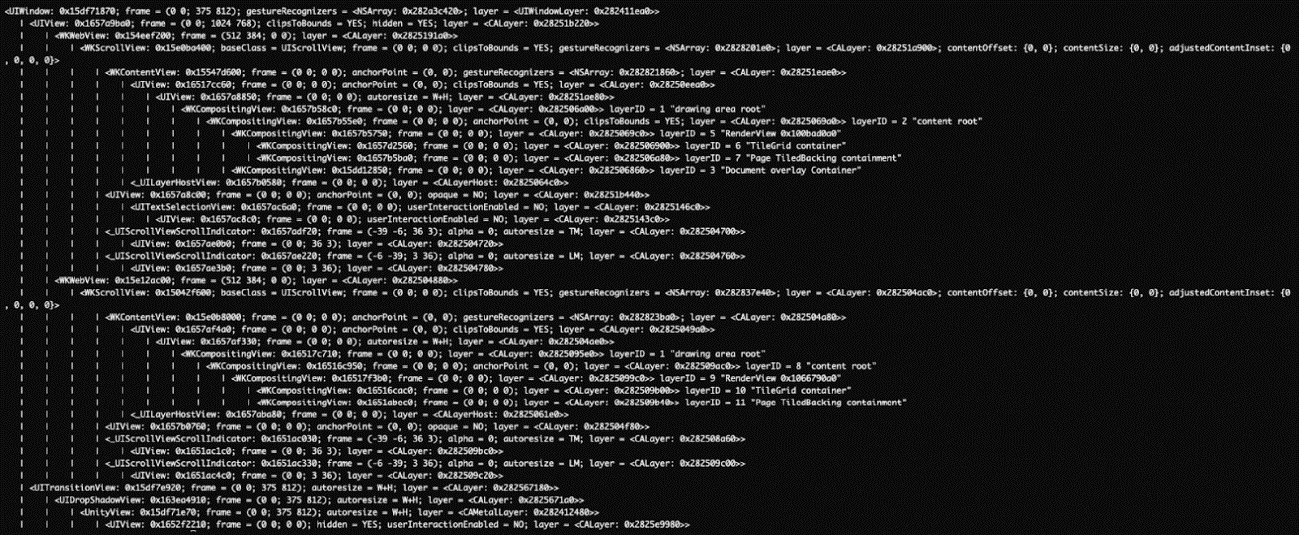

En Android, los anuncios se cargan en ventanas WebView ocultas, por lo que la víctima nunca nota nada sospechoso, ya que todo sucede en segundo plano.

Fonte: HUMAN.

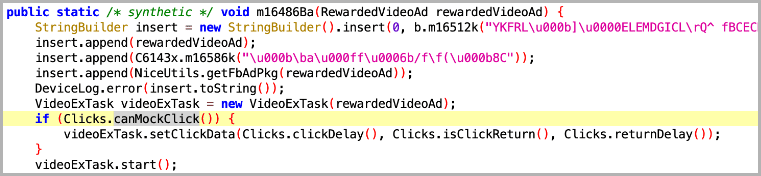

Fonte: HUMAN.

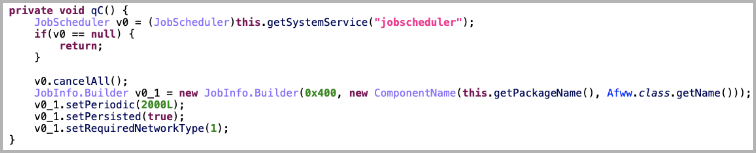

Además, el adware utiliza un sistema «JobScheduler» para agregar eventos de impresión de anuncios cuando las víctimas no están usando activamente sus dispositivos, por ejemplo, cuando la pantalla está apagada.

Código JobScheduler (HUMAN)

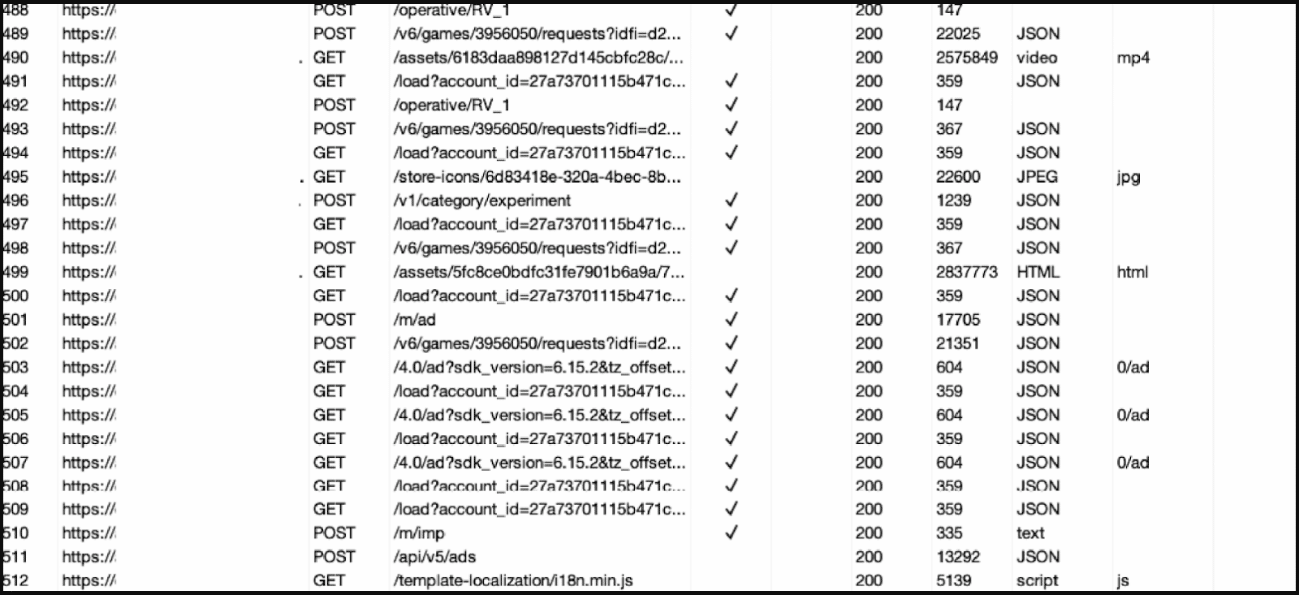

Las señales de fraude se registran en los registros y se pueden ver en las capturas de red, pero los usuarios comunes normalmente no los examinan.

Tráfico de anuncios en registros de red (HUMAN)

En comparación con «Poseidon», las aplicaciones de Scylla se basan en capas adicionales de ofuscación de código utilizando el ofuscador Allatori Java. Esto hace que la detección y la ingeniería inversa sean más difíciles para los investigadores.

Verifique la lista de software y elimine las aplicaciones manualmente

Ambas plataformas fueron advertidas y se eliminaron todos los adware detectados por el equipo de HUMAN.

Las aplicaciones falsas ya no están disponibles para descargar, pero es posible que muchas aún estén instaladas en teléfonos móviles, evadiendo la detección automática. Por lo tanto, es importante verificar la lista completa de software fraudulento involucrado en la campaña en el sitio web de HUMAN Security y eliminarlo manualmente si tiene alguno ejecutándose en su dispositivo.

Fuente: BleepingComputer

This post is also available in: Português Español