This post is also available in: Português Español

Los investigadores de ciberseguridad han observado que algunos ransomware antiguos sin nombre han resurgido bajo el nombre de Trigona Ransomware con varias mejoras en sus tácticas de pago.

El malware ha estado activo desde principios de 2022 y sus operadores usaban el correo electrónico para negociaciones de rescate en una etapa inicial.

MalwareHunterTeam ha identificado una nueva variante llamada Trigona, vista por primera vez a fines de octubre.

Update: the actors/gang named this ransomware as Trigona.

🤔 pic.twitter.com/TGZbSiKuHw— MalwareHunterTeam (@malwrhunterteam) November 28, 2022

La variante ya se ha cobrado algunas víctimas, incluida una empresa inmobiliaria y un pueblo en Alemania.

Detalles del Trigona Ransomware

Los investigadores de BleepingComputer analizaron una muestra reciente del ransomware Trigona y descubrieron que admite múltiples argumentos de línea de comandos.

Estos comandos determinan si los archivos están encriptados, si se agrega una clave de ejecución automática de Windows o si es necesario usar una identificación de víctima o de campaña.

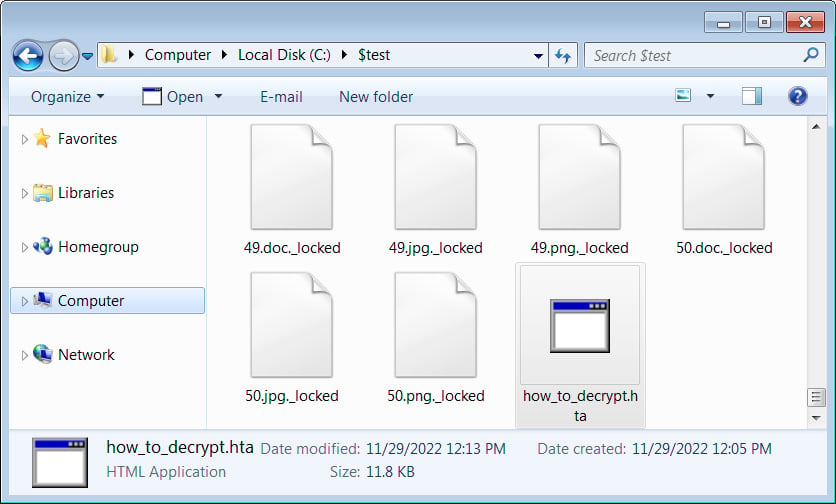

Durante el cifrado, Trigona cifrará los archivos del dispositivo y agregará la extensión._locked a todos los archivos cifrados.

Ejemplo de archivos encriptados por Trigona. Fuente: BleepingComputer.

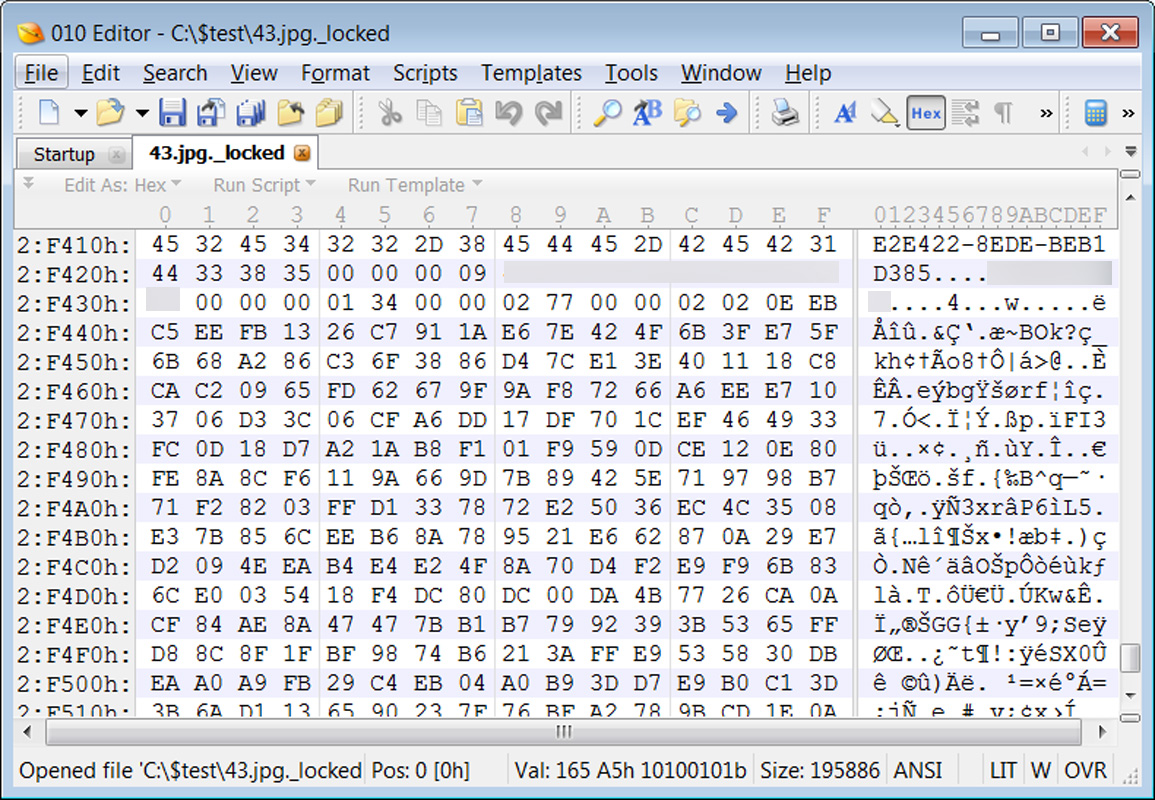

Incorporará la clave de descifrado, la identificación de la campaña y la identificación de la víctima (nombre de la empresa) en los archivos cifrados.

Archivo cifrado con marcadores de archivo. Fuente: BleepingComputer.

Crea una nota de rescate llamada how_to_decrypt.hta en cada carpeta, que muestra información sobre el ataque y un enlace al sitio web donde la víctima debe negociar el rescate.

Además, la nota muestra un enlace que copia una clave de autorización al portapapeles de Windows, necesaria para iniciar sesión en dicho sitio web.

La negociación

Después de que la víctima inicie sesión en el sitio para negociar el rescate, se presenta información sobre cómo comprar Monero para pagar el rescate. El sitio también tiene un chat de soporte, que se puede utilizar para negociar con los ciberdelincuentes.

A través del sitio, también es posible descifrar cinco archivos, de hasta 5 MB cada uno, de forma gratuita, una forma de hacer creíble el pago del rescate.

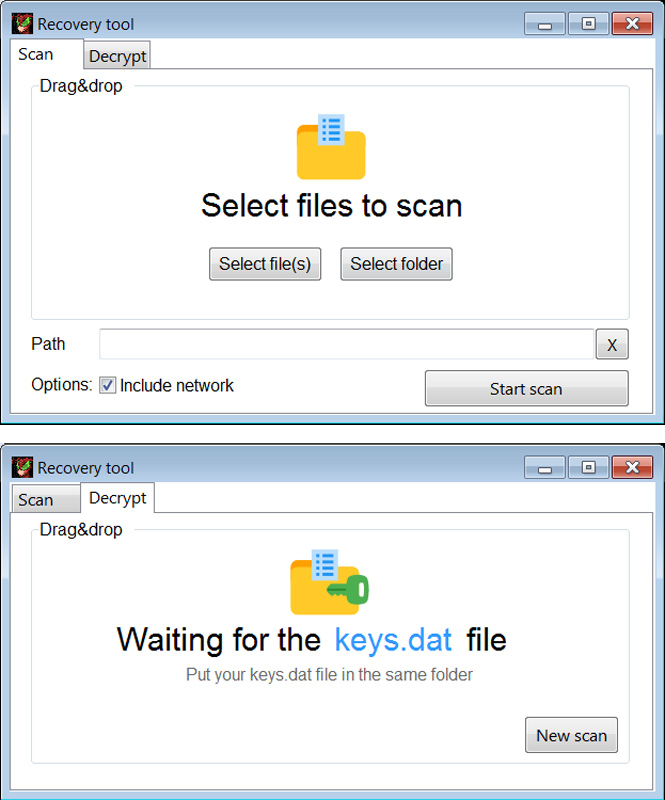

Después de realizar el pago, la víctima recibe un enlace a un descifrador y un archivo Keys.dat, que incorpora la clave de descifrado personal de la víctima.

Fuente: BleepingComputer.

Los expertos advierten de la posibilidad de un aumento en el número de víctimas del nuevo ransomware.

Si bien los expertos no han visto ninguna actividad comercial activa y de robo de datos por parte del ransomware en su sitio Tor, la inversión en una plataforma dedicada indica que es probable que el grupo continúe expandiendo sus operaciones.

Fuente: BleepingComputer.

This post is also available in: Português Español