This post is also available in: Português Español

El Grupo Lazarus, un grupo de ciberdelincuentes de Corea del Norte, está utilizando el malware DTrack como un activo clave en sus operaciones contra una amplia variedad de objetivos.

Descubierto en 2019, DTrack todavía está en uso después de tres años y, recientemente, los investigadores descubrieron una nueva variante modificada del malware, que se usa para atacar organizaciones en Europa y América del Sur.

¿Qué es DTrack?

DTrack es un malware capaz de registrar pulsaciones de teclas, tomar capturas de pantalla, recopilar el historial de navegación, robar archivos, inyectar cargas útiles adicionales y mucho más. Los ciberdelincuentes pueden usarlo para robar diversa información confidencial, infectar computadoras con otro malware y otros fines.

Con la función de registro de pulsaciones de teclas, los ciberdelincuentes pueden robar todos los datos escritos desde el teclado. También pueden recuperar el historial de navegación y ver los procesos en ejecución, la dirección IP y la información de conexión de red.

DTrack permite a los atacantes cargar, descargar, iniciar o eliminar archivos en el dispositivo de la víctima. Según los investigadores de Kaspersky, el kit de malware tiene un Keylogger, un creador de capturas de pantalla y un módulo para recopilar información del sistema infectado.

Con un conjunto de herramientas como esta, los ciberdelincuentes pueden implementar movimientos laterales en la infraestructura de las víctimas para capturar información y dañar a los objetivos.

Además, los dispositivos infectados con DTrack pueden estar infectados con otro malware, como ransomware, mineros de criptomonedas ransomware, mineros de criptomoneda o Troyanos.

¿Cuál es la novedad?

Según los investigadores de Kaspersky, la última variante de DTrack no tiene muchos cambios funcionales o de código en comparación con las muestras analizadas en el pasado.

En esta campaña, DTrack se esconde dentro de archivos ejecutables que parecen legítimos, como NvContainer.exe, que se hace pasar por un archivo legítimo de NVIDIA.

La última variante utiliza hash API para cargar sus bibliotecas y funciones. En esta variante también se ha reducido a la mitad el número de servidores C2, a tan solo tres. El resto de la funcionalidad de carga útil es la misma que las variantes anteriores.

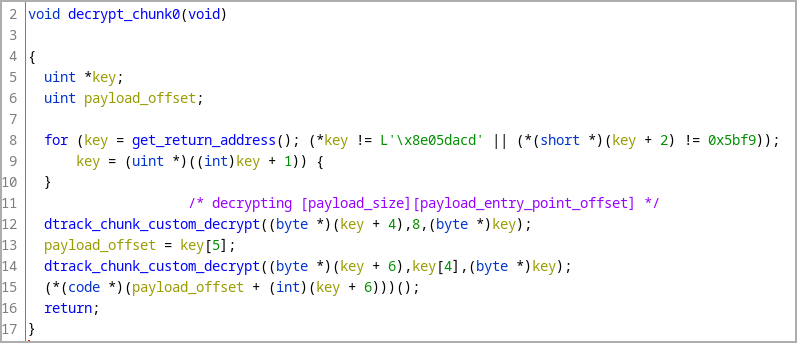

Etapas de descifrado

Hay varias etapas de descifrado antes de que comience la carga del malware.

Fuente: Kaspersky.

En la primera etapa, DTrack utiliza su función de recuperación basada en separación.

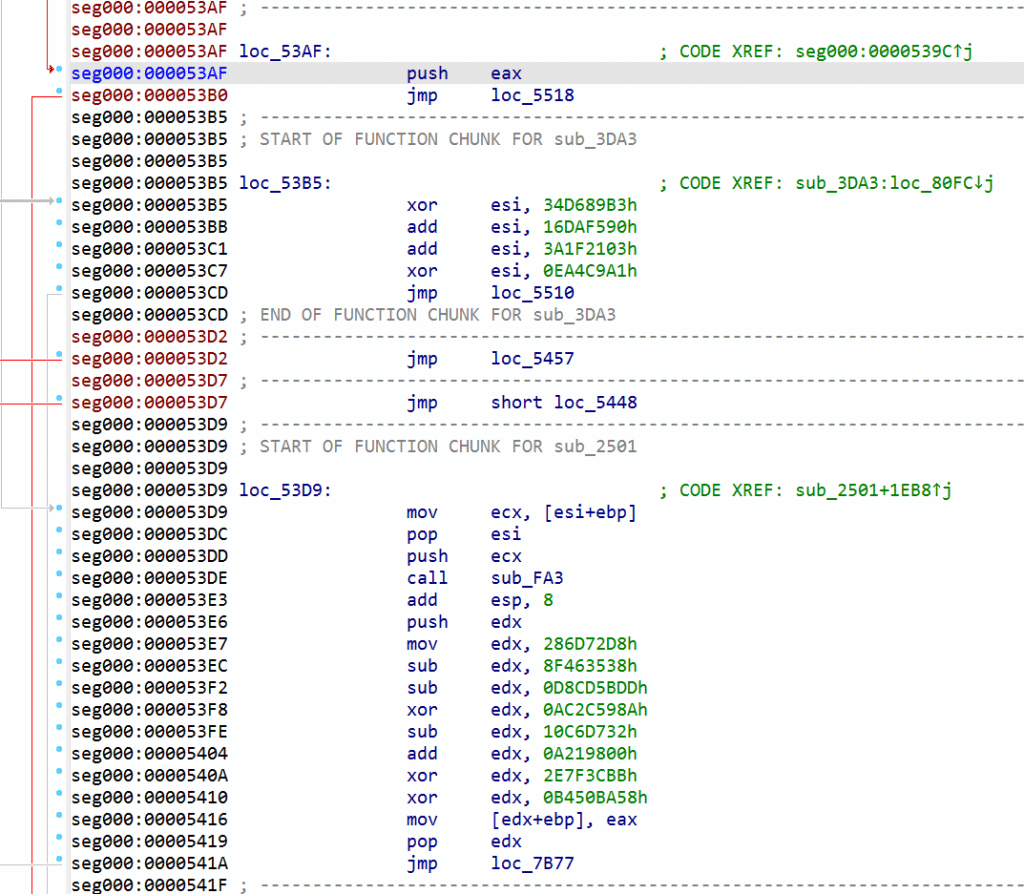

La segunda etapa se almacena dentro del archivo PE del malware y consiste en un shellcode altamente ofuscado con diferentes métodos de encriptación y versiones modificadas de los algoritmos RC4, RC5 y RC6.

Fuente: Kaspersky.

La carga útil de la tercera etapa puede ser o no la carga útil final (una DLL), que se descifra, o puede contener otro dato que consta de una configuración binaria y al menos un código shell, que a su vez se puede descifrar. Ejecuta la carga útil final.

Objetivo de ataque

DTrack continúa instalándose mediante la violación de redes mediante el uso de credenciales robadas o mediante la explotación de servidores expuestos en Internet. Sin embargo, ahora se implementa mucho más ampliamente.

El Grupo Lazarus apunta a organizaciones en Alemania, Brasil, India, Italia, México, Suiza, Arabia Saudita, Turquía y los Estados Unidos en sus operaciones ampliadas.

Los principales objetivos son sectores destacados de ganancias financieras que incluyen centros de investigación gubernamentales, institutos de políticas, fabricantes de productos químicos, proveedores de servicios de TI, proveedores de telecomunicaciones, servicios públicos y proveedores de educación.

Lazarus ha lanzado numerosas campañas a lo largo de los años. Un grupo como Lazarus puede causar mucho más daño con el malware DTrack y, debido a esto, se recomienda que las organizaciones utilicen soluciones de seguridad de varias capas para obtener protección en tiempo real contra ataques dirigidos.

Fuente: Securelist, BleepingComputer.

This post is also available in: Português Español