This post is also available in: Português Español

Recientemente, investigadores de Microsoft descubrieron una vulnerabilidad que afecta a VMware ESXi, un hypervisor utilizado para la virtualización de servidores. Esta falla, denominada CVE-2024-37085, permite a los atacantes obtener privilegios administrativos completos en el sistema al explotar una falla en la integración de Active Directory. La explotación de esta vulnerabilidad podría tener graves consecuencias, incluido el compromiso total del entorno virtualizado.

¿Cómo funciona CVE-2024-37085?

CVE-2024-37085 aprovecha la integración de VMware ESXi con Active Directory. Los atacantes comprometen las credenciales del administrador del dominio y luego crean o cambian el nombre de un grupo en Active Directory a «Administradores ESX». Cuando ESXi detecta este grupo, automáticamente otorga privilegios administrativos a los miembros sin verificar la autenticidad del grupo o su SID. Esta falla permite a los atacantes obtener control total sobre el hypervisor, lo que facilita la implementación de ransomware y otros tipos de ataques.

Puntuación CVSS y gravedad

Con una puntuación CVSS de 7,2, CVE-2024-37085 está clasificada como una vulnerabilidad de alta gravedad. Esta puntuación refleja el potencial de impacto significativo y la facilidad de explotación de esta falla. Obtener privilegios administrativos permite a los atacantes llevar a cabo una variedad de acciones maliciosas, como instalar ransomware y extraer datos.

En un ataque de ransomware, tener permiso administrativo completo en un hypervisor ESXi podría significar que el ciberdelincuente puede cifrar el sistema de archivos, lo que afectaría la capacidad de ejecución y funcionamiento de los servidores alojados. También permite al atacante acceder a las máquinas virtuales alojadas y posiblemente filtrar datos o moverse lateralmente dentro de la red.

CVE-2024-37085 está siendo explotado activamente

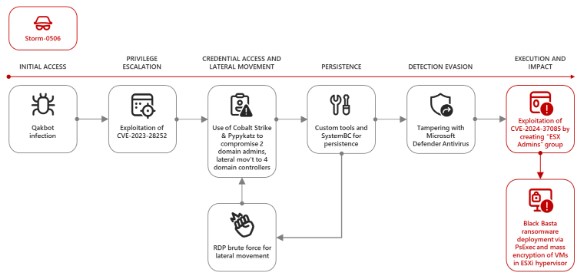

Varios grupos de ransomware, incluido Storm-0506, han estado explotando activamente esta vulnerabilidad. Los operadores de ransomware han estado utilizando versiones Linux personalizadas de Akira, Black Basta, Babuk, Lockbit y otros cifradores para cifrar máquinas virtuales VMware ESXi.

Fuente: Microsoft

El exploit comienza comprometiendo las credenciales del administrador del dominio, seguido de la creación o cambio de nombre del grupo «Administradores de ESX». Una vez que obtienen acceso administrativo, los atacantes pueden cifrar varias máquinas virtuales simultáneamente, interrumpiendo las operaciones comerciales y exigiendo grandes rescates.

Necesidad de corrección

VMware ha publicado actualizaciones de seguridad para solucionar este problema. vulnerabilidad. Las correcciones están disponibles en ESXi 8.0 Update 3 y VMware Cloud Foundation 5.2. Para versiones anteriores de ESXi, como la 7.0, se han puesto a disposición soluciones alternativas que deben aplicarse de inmediato. Es fundamental que los administradores de sistemas actualicen sus entornos lo más rápido posible para evitar la explotación.

Además de aplicar las actualizaciones proporcionadas por VMware, los administradores deben:

Monitorear Active Directory: Verifique periódicamente la creación y modificación del grupo «Administradores de ESX»;

Fortalecer la seguridad de AD: implementar políticas de contraseña sólidas y autenticación multifactor (MFA) para cuentas de administrador de dominio;

Revisar registros de seguridad: analizar registros de eventos para detectar actividad sospechosa relacionada con el grupo «Administradores de ESX»;

Capacitación y concientización: capacite al personal de TI sobre las mejores prácticas de seguridad y la importancia de aplicar parches.

La aplicación rápida de parches y la implementación de medidas de mitigación son esenciales para proteger las infraestructuras contra ataques que explotan esta vulnerabilidad. La colaboración entre los equipos de seguridad y los administradores de sistemas es crucial para garantizar la resiliencia contra las amenazas emergentes.

This post is also available in: Português Español