This post is also available in: Português Español

La vulnerabilidad CVE-2024-28986 es una falla crítica que afecta la mesa de ayuda web (WHD) de SolarWinds. Calificada con una puntuación CVSS de 9,8, esta vulnerabilidad permite la ejecución remota de código (RCE) debido a una falla de deserialización de Java.

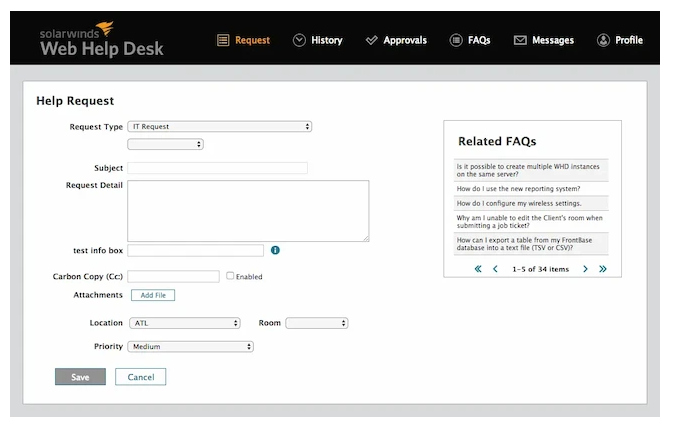

Fuente: Vientos solares

Aunque se reportó como una vulnerabilidad que no requiere autenticación, SolarWinds afirma que en sus pruebas no fue posible reproducir un ataque exitoso con un usuario sin la autenticación adecuada.

La orientación de la compañía es que todos los usuarios de Web Help Desk apliquen el parche, que ya está disponible.

¿Cómo funciona CVE-2024-28986?

CVE-2024-28986 está relacionado con la deserialización de datos que no son de confianza dentro de SolarWinds WHD. La deserialización es el proceso de convertir a su forma original a un flujo de datos serializados. Sin embargo, cuando esta operación se realiza con datos que no son de confianza o datos manipulados por un atacante, se puede engañar al sistema para que ejecute código arbitrario.

En el caso específico de CVE-2024-28986, SolarWinds WHD no valida correctamente los datos antes de deserializarlos. Esto permite que un atacante remoto envíe datos manipulados al sistema, lo que desencadena la ejecución de código malicioso. Este tipo de vulnerabilidad es especialmente peligrosa, ya que la ejecución de código arbitrario puede permitir al atacante tomar el control total del sistema afectado, permitiendo desde el robo de datos hasta la propagación de malware.

Gravedad e impacto

Con una puntuación CVSS de 9,8, CVE-2024-28986 se considera una de las vulnerabilidades más críticas en el escenario actual. Esta clasificación refleja el alto potencial de explotación y el severo impacto que puede tener en las organizaciones. Debido a que este software es ampliamente utilizado por los equipos de TI para gestionar tickets de soporte, un exploit exitoso podría comprometer información de TI crítica y causar un efecto dominó en toda la organización.

La gravedad de esta vulnerabilidad se ve amplificada por el hecho de que muchos sistemas que utilizan SolarWinds WHD pueden quedar expuestos a Internet, lo que aumenta el riesgo de ataques a gran escala. La accesibilidad remota de SolarWinds WHD aumenta las posibilidades de explotación, especialmente si la vulnerabilidad no se soluciona rápidamente.

Explotación y mitigación

Se ha identificado la explotación activa de esta vulnerabilidad, lo que hace que la aplicación inmediata de parches sea una prioridad para todas las organizaciones que utilizan SolarWinds WHD. El proveedor ya lanzó una revisión (WHD 12.8.3 Hotfix 1) para corregir la falla. Instalar esta actualización es esencial para mitigar el riesgo de ataques.

Además, se recomienda que las organizaciones revisen sus prácticas de seguridad en torno a las aplicaciones que utilizan la deserialización de Java. Esto incluye garantizar que todos los datos recibidos por estas aplicaciones estén validados y monitoreados adecuadamente. La implementación de capas adicionales de seguridad, como firewalls y sistemas de detección de intrusiones, también puede ayudar a detectar y bloquear intentos de explotar esta falla.