This post is also available in: Português Español

Mientras investigaba ataques de phishing recientes, Microsoft identificó BulletProofLink, una operación de phishing-as-a-service (PhaaS) a gran escala, que es la fuerza motriz por detrás de una buena parte de campañas de phishing y tiene como objetivo a innumerables organizaciones.

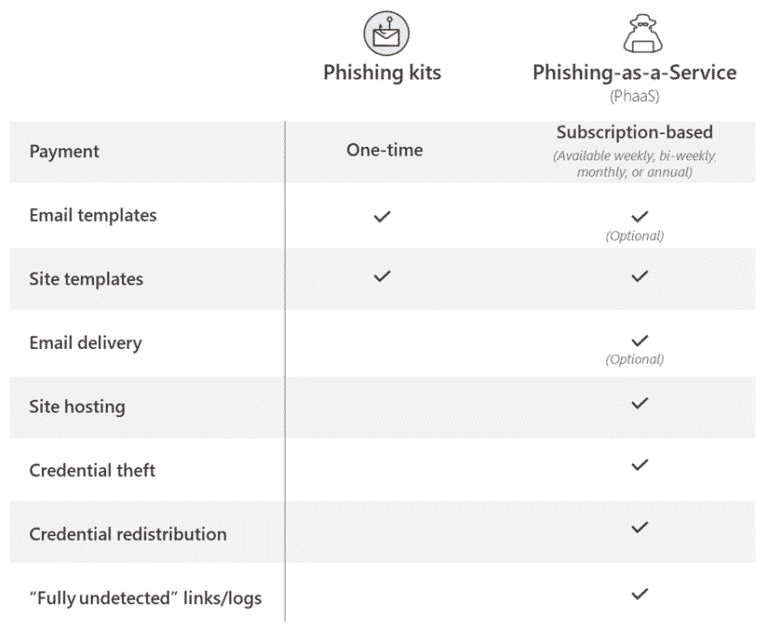

El grupo detrás del BulletProofLink (que también es conocido como BulletProftLink y Anthrax) le ofrece a los cibercriminales varios servicios, que abarcan desde la venta de kits de phishing y modelos de correos electrónicos, hasta servicios hospedaje y automatización con un pago único o modelo de negocios basado en una suscripción mensual.

Según el equipo de inteligencia de Microsoft 365, cuando investigaron los ataques de phishing, se encontraron con una campaña que usó un alto volumen de subdominios recién creados.

Con más de 100 modelos de phishing disponibles, que imitan marcas y servicios conocidos. La operación BulletProofLink es responsable de muchas de las campañas de phishing que hoy causan impacto en empresas, dice Microsoft.

BulletProofLink fue identificado por primera vez en octubre del 2020, por OSINT Fans, que publicó una serie, (parte 1, parte 2, parte 3) exponiendo algunos de los trabajos internos de esta operación de PhaaS.

OSINT reveló que el grupo BulletProftLink en el ICQ tuvo 1.618 miembros solamente el año pasado. Todos eran potenciales compradores de contraseñas robadas y de servicios de phishing de BulletProftLink.

Imagem/Reprodução: Microsoft

Doble Robo

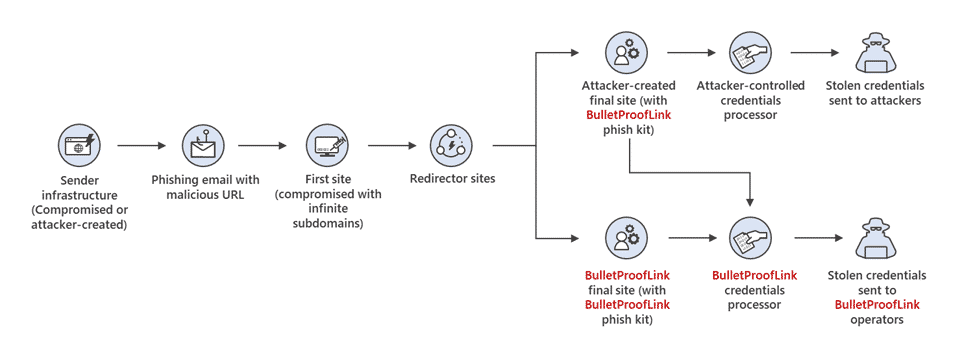

Las campañas de phishing a gran escala habilitadas por el BulletProofLink también usan una especie de “Doble Robo”, un método destinado a aumentar las ganancias de quien amenaza, de forma muy parecida a la doble extorsión usada por grupos de ransomware.

En este caso, el doble robo al que Microsoft se refiere es una táctica en la cual las credenciales robadas en ataques de phishing también son enviadas a un servidor secundario controlado por operadores de PhaaS, en el caso que los kits de phishing utilizados en la campaña se usaran con su configuración padrón.

O sea, si los cibercriminales, que usan sus servicios, no personalizan los kits de phishing para ex-filtrar datos robados, solo para sus propios servidores, las credenciales recolectadas por los clientes de BulletProofLink también son enviadas para la operadora de PhaaS.

Microsoft dice que, tanto en el ransomware como en el phishing, los operadores que proveen los recursos para facilitar los ataques maximizan la rentabilidad, garantizando que datos, acceso y credenciales robados sean utilizados de todas las maneras posibles.

Eso es lo que sucede con el kit de phishing de BulletProofLink. Y, si los invasores que usan el servicio recibieron credenciales y logs al finalizar una semana, en vez de realizar sus propias campañas, el operador de PhaaS mantiene el control de todas las credenciales que revende.

Esa es la táctica para aumentar los lucros de PhaaS sin mucho esfuerzo, motivándolos mucho más y financiando su operación continua.

Cadena de ataques de phishing de campañas habilitadas para BulletProofLink. Imagen/Reproducción: Microsoft

Abuso de subdominios infinitos

El grupo también usa la técnica que Microsoft llama: “abuso de subdominio infinito”, que hace posible que los invasores atribuyan URLs exclusivos para cada destinatario de phishing, usando un solo dominio único, comprometido o comprado antes de los ataques.

Esa es una táctica utilizada cuando los cibercriminales pueden comprometer el DNS de un sitio web o cuando los sitios web comprometidos son configurados usando un DNS que permite subdominios ilimitados.

Ese abuso de subdominios infinitos es una táctica cada vez más popular, visto que minimiza el esfuerzo invirtiendo en una campaña de phishing mientras maximiza el número de dominios exclusivos disponibles, listos para ser implantados en cualquier momento.

Además, Microsoft afirma que la creación de URLs exclusivos representa un desafío para los métodos de mitigación y detección que dependen exclusivamente de la correspondencia exacta para dominios y URLs.

Fonte: Microsoft.

This post is also available in: Português Español