This post is also available in: Português Español

Conocida por sus trucos y tácticas innovadoras, la botnet Emotet vuelve a estar en auge con una nueva técnica de ataque con un solo clic que aprovecha los archivos RAR de desbloqueo automático.

Los investigadores de la firma de ciberseguridad Trustwave han identificado un aumento en las amenazas empaquetadas en archivos ZIP protegidos con contraseña. Emotet es uno de los mayores distribuidores de estos paquetes maliciosos y entrega alrededor del 96 % de los paquetes mediante un truco innovador.

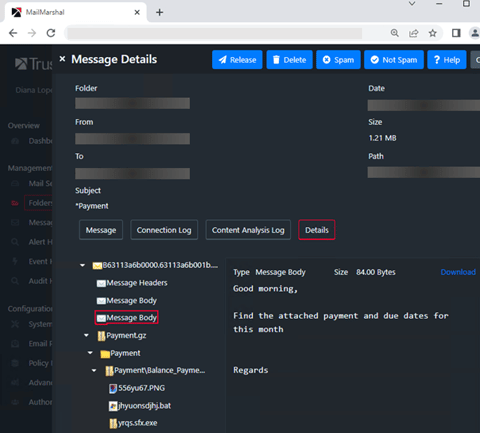

En la última ola de ataques, los atacantes están utilizando cebos de phishing con temas de facturas con archivos protegidos con contraseña.Na última onda de ataques, os invasores estão usando iscas de phishing com temas de fatura com arquivos protegidos por senha.

Estos archivos contienen un archivo autoextraíble anidado (SFX) que puede actuar como un canal para iniciar el segundo. Estos archivos solo requieren un clic y no se requiere ingresar una contraseña para comprometer un objetivo.

Fuente: TrustWave.

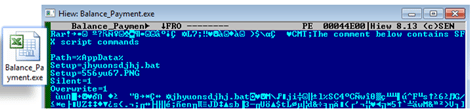

Se ha observado que uno de estos archivos SFX usa un ícono de PDF o Excel para parecer legítimo y contiene componentes como un archivo por lotes, un archivo RARsfx e imágenes o un archivo PDF.

Fuente: TrustWave.

Detalles de la carga útil

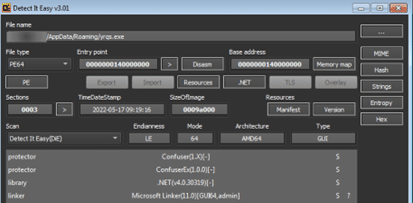

Según los expertos, las cargas útiles observadas en esta campaña son CoinMiner y Qasar RAT.

CoinMiner es un malware que utiliza los recursos de los sistemas infectados para extraer criptomonedas. El malware también puede robar las credenciales de los usuarios y recopilar información del dispositivo, incluidas las especificaciones de hardware y software.

Fuente: TrustWave.

La otra carga útil, Qasar RAT, es un troyano de código abierto basado en .NET con funciones potentes. Qasar está disponible públicamente en GitHub.

Adoptar esta táctica de utilizar archivos protegidos con contraseña y la función de extracción automática de Emotet es una clara señal de alerta para los usuarios finales y los profesionales de la ciberseguridad.

Esta nueva táctica de ataque permite a los actores de amenazas ejecutar una multitud de ataques, como robo de cifrado, robo de datos, ransomware y más.

Fuente: TrustWave, TheHackerNews.

This post is also available in: Português Español